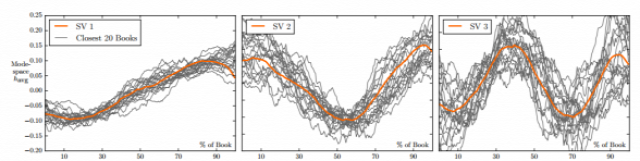

Egy nemrég megjelent publikáció szerint, amiben novellák, regények és más irodalmi művek ezreit elemezték főleg az ún. szentiment analízis módszerére támaszkodva megállapították, hogy a világirodalomban kortól és kultúrától függetlenül mi tett egy-egy irodalmi alkotást klasszikussá.

Maga Vonnegut már az 1990-es évek derekán feltételezte, hogy a legnagyobb műveknek lehetnek közös jellemzői, kérdéses volt, hogy ezt sikerül-e valaha kimutatni kvantitatív módszerekkel. A kutatók arra jutottak, hogy a világirodalom legnagyobb műveiben maga a sztori – ha jól értem – bizonyos emocionális íveket tesz meg, ennek megfelelő érzetek sorozatát kiváltva a befogadóban függetlenül attól, hogy azt olvassa vagy például filmen nézi. Összesen hat ilyen patternt sikerült azonosítani, a teljes cikk [The emotional arcs of stories are dominated by six basic shapes ] nem éppen könnyed olvasmány, barátságosabb változata a MIT Tech Reviewban jelent meg nemrég.

Személyes véleményem, hogy az adatelemzés módszerei már nem is olyan kevés ideje rendelkezésre álltak ugyan, valójában csak néhány évvel ezelőtt, a cloud computing általánossá váltásával vált elérhetővé olyan mértékű számítási kapacitás elérhető áron, ami elhozta azt, amit ma big data-érának nevezünk.

Ebbe a világba engedett egy mélyebb, messzemenően szakmai betekintést a közel két hónappal ezelőtt megtartott Nextent által támogatott Big Data Universe 2016 konferencia Budapesten, az előadások közül három, egymástól nagyban eltérő felhasználási területet emelek ki példaként.

Ma már gépi tanulást használó algoritmusok segítik az informatikai biztonsági incidensek kezelését, ami természetesen csak akkor lehet hatékony, ha az valós időben történik. A magatartás-elemzésen alapuló behatolásérzékelő Blindspotter ha átlagosan 7 percenként ad ki riasztást szokatlan felhasználói aktivitás miatt, nyilvánvaló, hogy lehetetlen kivizsgálni ezeket külön-külön annak megállapításához, hogy valódi támadásról van-e szó.

Egyre gyakrabban van szükség big datából átvett módszerek bevetésére a nyelvtechnológia területén is. Egyre gyakrabban felmerülő igény egy-egy óriáscég vagy például politikai párt számára, hogy képet kapjon azzal kapcsolatban, hogy hogyan is változott a tömeg velük kapcsolatos megítélése, aminek kézenfekvő adatforrása az interneten adott időintervallumban keletkezett, főként közösségi médiából származó szöveges felhasználói tartalmak elemzése. A pozitív és negatív jelzők megkülönböztetése már rég nem jelent problémát a nyelvtechnológia számára, viszont ettől még a feladat bőven rejt magában buktatókat.

Ha elfogadjuk azt a tézist, hogy a big data valódi paradigmaváltás olyan szempontból is, hogy olyan mennyiségű információ kezelésére van szükség, amire a klasszikus módszerek nem alkalmasak, mik lehetnek azok, amik viszont igen? A megoldandó probléma jellegétől függően előfordulhat, hogy a legkomolyabb relációs adatbázis-kezelő rendszerek sem képesek elfogadható futásidő alatt annyi információt kezelni, amennyit szükséges. Itt lépnek képbe a gráf-adatbázisok.

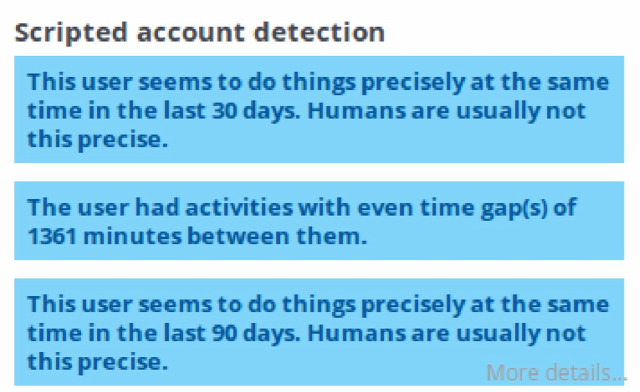

Ahogy írtam, ha átlagosan 7 percenként fut be egy-egy riasztás, esélytelen lenne mindről felelősségteljesen megállapítani, hogy valódi támadási vagy támadási kísérlet-e vagy egyszerűen csak akkor lefutó szkript miatt jelenik meg egy-egy anomália. Viszont közel sem annyira könnyű megállapítani automatizáltan, hogy szokatlan felhasználó magatartásról vagy ún. robotról van szó.

A Balabit kutatói az ember természetes aktivitásának időbeli eloszlását veszik alapul.

Számításba vették, hogy nincs olyan alkalmazott, amelyik folyamatosan dolgozna, míg szkriptek közt természetesen lehetnek olyanok, amiknek folyamatosan vagy bizonyos, pontos időközönként futnak le. Ez pedig markerként használható annak megállapításához, hogy Valamilyen tevékenység közvetlenül emberi eredetű vagy egyszerűen kódfuttatás eredménye.

A robotdetektáló modul második fontos eleme ugyancsak az időre, mint adatforrásra támaszkodik. Egy húsvér felhasználó ha periódusonként vagy rendszeres időközönként is csinál valamit, azt időben nem annyira pontosan kezdi és fejezi be, mint egy robot, ezen kívül a tevékenység időbeli eloszlása mindegy ujjlenyomatként szolgál a felhasználó – vagy éppenséggel robot – azonosításához.

Röviden szólva, a Blindspotter időben riasztást tud kiadni olyan esetben, ha az emberitől eltérő aktivitást észlel a hálózat valamelyik felhasználójánál.

A Neticle szentiment elemzéssel foglalkozó előadásában a hallgatóság megismerkedhetett a műfaj 10 szabályával. A szentiment elemzés egyszerűsítve annak gép feldolgozása, hogy egy-egy adott szöveg milyen érzelmi töltést tükröz, ami közel sem olyan egyszerű, mint amilyennek tűnik. Ugyanis a gép számára alapvetően teljesen strukturálatlan adathalmazt, az emberi szöveget kell elemezhető egységekre bontani, azokat kontextusában vizsgálni. Több buktató viszont csak a tényleges elemzés közben derül ki, például egy 2013-as kutatásban mutatták ki, hogy a felháborodott, negatív hangvételű, dühös vélemények határozottan jobban terjednek mint a neutrális vagy pozitív hozzászólásokban hordozott üzenetek.

Hasonlóan kihívást jelent megtanítani a gépet az irónia kezelésére és osztályozására.

Viszont a jelzős szerkezetek előtt álló negáció azonosítása mára már minden nagyobb nyelvben megoldott.

Nem meglepő módon a gépi alapú elemzés pontosságát nagyban befolyásolja, ha előre tudott, hogy mit is kell elemezni. Így például olyan kifejezés, ami más helyen előfordulva pozitív töltésű lenne, adott szövegkörnyezetben vagy topikban gyakorlatilag nem hordoz semmilyen töltést.

A szövegbányászok egyetértenek abban, hogy ma már nem csak bizonyos írásművek szerzőinek azonosításában lehet segítségükre a nyelvtechnológia, de bizonyos folyamatok akár elő is jelezhetők a hagyományos- és közösségi médiában megjelent tartalmak tömeges elemzésével. Így például már egy 2011. szeptemberében megjelent Nature-cikk is foglalkozott azzal, hogy akár az arab tavasz is elvben előre jelezhető volt, ahogy az az előadásban elhangzott.

A nyelvtechnológiai megoldásokon keresztül azon kívül, hogy elemezhető a múlt és előre jelezhető bizonyos pontossággal a jövő, a nagyobb nyelvek esetén jobb szövegek előállításában is segítséget jelenthet mindenkinek, aki ezzel foglalkozik. Ilyen alkalmazások például a Textio azzal, hogy szinonimákat ajánl az íródó szövegben vagy éppen a Toneapi ami az elkészült szöveg hangulati jellemzőivel kapcsolatban képes egy elemzést adni az újságírók, szerkesztők kezébe.

Az idei Big Data Universen elhangzott előadások diasorai itt érhetők el.

UPDATE: gráfadatbázisokról hamarosan egy másik posztban

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Amikor valaki azt kérdezi tőlem, hogy milyen routert érdemes venni otthonra, mindig azt mondom, hogy szinte mindegy, csak ne valamilyen néhány ezer forintos fröccsöntött kínait. Igazából legfeljebb annyit tudok óvatosan mondani, hogy mennyi lehet az az összeg, amennyi fölött szabad otthonra vagy irodába routert venni.

Amikor valaki azt kérdezi tőlem, hogy milyen routert érdemes venni otthonra, mindig azt mondom, hogy szinte mindegy, csak ne valamilyen néhány ezer forintos fröccsöntött kínait. Igazából legfeljebb annyit tudok óvatosan mondani, hogy mennyi lehet az az összeg, amennyi fölött szabad otthonra vagy irodába routert venni. Amikor kezdem azt hinni, hogy én már semmin sem lepődök meg, tényleg nincs lejjebb, ha Android platformról van szó, jön valami olyan elképesztően durva hír, ami kapcsán már nem is az informatikai-biztonsági vonatkozás az, ami elgondolkoztat, hanem sokkal inkább az a mikroökonómiai vonatkozás, hogy tényleg nem lehet eléggé silány minőségű egy termék vagy szolgáltatás az IT-piacon sem, hogy ne legyen rá kereslet, aminek az okait korábban fejtegettem már.

Amikor kezdem azt hinni, hogy én már semmin sem lepődök meg, tényleg nincs lejjebb, ha Android platformról van szó, jön valami olyan elképesztően durva hír, ami kapcsán már nem is az informatikai-biztonsági vonatkozás az, ami elgondolkoztat, hanem sokkal inkább az a mikroökonómiai vonatkozás, hogy tényleg nem lehet eléggé silány minőségű egy termék vagy szolgáltatás az IT-piacon sem, hogy ne legyen rá kereslet, aminek az okait korábban fejtegettem már. Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban.

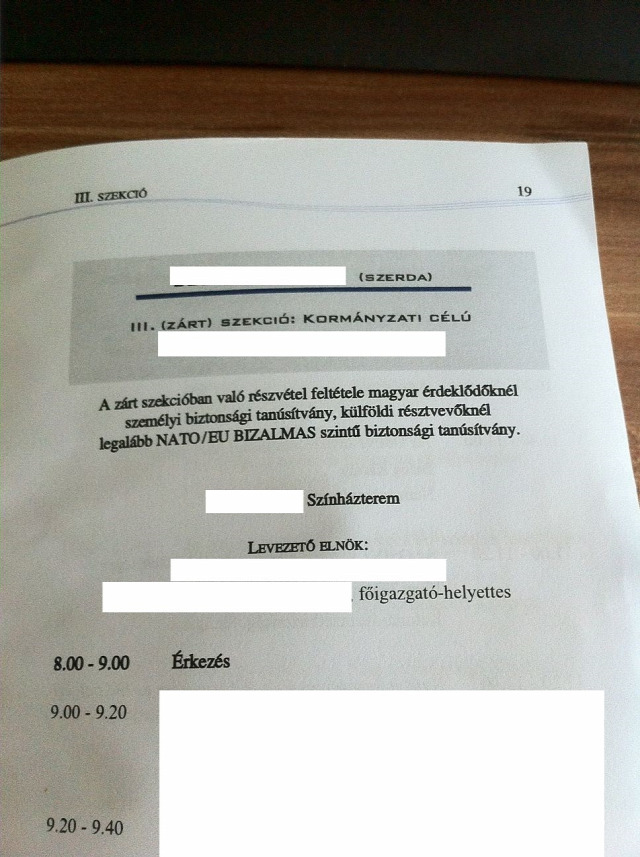

Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban. A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns.

A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns. Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit

Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit  A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

Az eléggé világos, hogy reptereken, szerverhotelekben, bíróságokon, na meg hasonló helyeken nem örülnek annyira neki, ha valaki felfegyverkezve érkezik, ami érthető is.

Az eléggé világos, hogy reptereken, szerverhotelekben, bíróságokon, na meg hasonló helyeken nem örülnek annyira neki, ha valaki felfegyverkezve érkezik, ami érthető is.