Nemrég olvastam Steven D'Souza és Diana Renner A nemtudás című könyvét, ami nem a legjobb, amit valaha olvastam a témában, viszont az egyik legolvasmányosabb, az biztos. Egy könyv, az egyéni- és közösségi nemtudás természetéről, annak fennmaradásáról és lehetséges hatásairól. Az ún. tudás alapú társadalomban hagyományosan a tudásra helyezzük a hangsúlyt, gyakorlatilag úgy, hogy egyáltalán nem foglalkozunk a nemtudással, ami ettől még ugyanúgy hat a világ alakulására és a természete miatt igenis indokolt lenne külön foglalkozni vele a gyakorlatban is.

Nemrég olvastam Steven D'Souza és Diana Renner A nemtudás című könyvét, ami nem a legjobb, amit valaha olvastam a témában, viszont az egyik legolvasmányosabb, az biztos. Egy könyv, az egyéni- és közösségi nemtudás természetéről, annak fennmaradásáról és lehetséges hatásairól. Az ún. tudás alapú társadalomban hagyományosan a tudásra helyezzük a hangsúlyt, gyakorlatilag úgy, hogy egyáltalán nem foglalkozunk a nemtudással, ami ettől még ugyanúgy hat a világ alakulására és a természete miatt igenis indokolt lenne külön foglalkozni vele a gyakorlatban is.

Korábban olvastam, hogy a közgazdaságtudományban míg nagyon régen a vagyonosodás és a gazdagság volt a vezető kutatási topik, már jónéhány évtizede sokkal inkább van fókuszban a szegénység, mivel a fejlett világban az lett határozottan ritkább és érdekesebb a közgazdászok és szociológusok számára. A cikkben a szerző hosszan és persze hivatkozásokkal bőségesen érvel mindemellett. Párhuzamba állítva az előbb bedobott témával, mivel a tudás jóval nagyobb ritkaság, mint a nemtudás - mindjárt differenciálom a kettő fogalmát - egy olyan korban, ahol az információnak nagyobb mozgató ereje van, mint korábban bármikor, nem csoda, hogy a tudományos- és kocsmafilozófiai színtéren egyaránt gyakoribb a tudásról és ehhez kapcsolódó összefüggésekről diskurzusokat folytatni. És közben nem vesszük észre, hogy a nemtudás, na meg az információ hiánya legalább ekkora nyomatékkal bír - csak éppen sokkal bonyolultabbá tenné az ezzel kapcsolatos modelleket, azt pedig igazolták, hogy a bonyolultabb modelleket, mi több, több matematikai képtelet tartalmazó tudományos publikációt a hasonló minőségükhöz képest nemhogy kevesebben hivatkoznak, de még kevesebben is olvasnak el!

Mielőtt elárulnám, hogy mi is a nemtudás, még egy kis kitérő. Néhány évvel ezelőtt Aczél Balázs és az ELTE Pszichológiai Intézetének kutatói világviszonylatban is tekintélyes eredményeket tettek le az asztalra az emberi hülyeség kutatásáról. Amilyen elsőre nem tűnik eleminek, hogy a hülyeség magatartástudományi értelemben nem azonos például az ostobasággal, intelligencia hiányával, amiknek a meghatározása szintén nem bombabiztos. Röviden az emberi hülyeség, amikor valaki vagy valakik, függetlenül attól, hogy általában hogyan viselkednek, adott szituációban egy probléma megoldására valamilyen maladaptív viselkedés mellett döntenek. Emellett irányadó még Carlo M. Cipolla 1970-es években megjelent esszéje, amiben lefektette az öt hülyeség-kritériumot.

Ami a nemtudást illeti, nemhogy legjobb definíciót nem találtam rá, de néhány mondatban szemléletesen közelíteni sem egyszerű. Viszont a D'Souza és Renner szerint az, ha jól értelmeztem, amikor egyénileg vagy közösségben az ember úgy hoz döntést, hogy teljesen figyelmen kívül hagy tényszerű információkat, az azok közti kauzalitást, gyakrabban nem figyelmen kívül hagy, hanem nem is tudja, hogy mit kellene számításba venni és aszerint dönt.

Ami az IT döntéshozó szempontjából érdekes lehet, egy a könyvben az USA egy korábbi védelmi miniszterétől származó idézet:

"Vannak ismeretlen ismert tényezők: ezekről tudjuk, hogy ismerjük őket. Vannak ismeretlen ismeretlen tényezők, amelyekről jelenleg annyit tudunk, hogy nem ismertek. Léteznek azonban nem ismeretlen ismeretlen tényezők is, olyanok, amelyekről nem tudjuk, hogy nem ismerjük őket. "

Anélkül, hogy belefolynék, hogy szerintem a legkülönbözőbb területeken miért kell szinte kényszeresen is mondani valamit olyannal kapcsolatban, amivel kapcsolatban még nem szabadna elegendő információ híján, tény, hogy például a szebbnél szebb nevű ICT elemző szervezetek és persze iparági szereplők rendszeresen kijönnek a saját, következő évre, öt évre vagy tíz évre vonatkozó jóslataikkal, amiknek rendszerint legalább a fele hajmeresztő-labilis megállapítás, mivel annyi bizonytalansági tényező van, amivel nem lehet számolni, hogy nettó szócséplés magabiztosnak tűnő predikciót mondani róla.

Egy kedvencet azért idéznék szöveghűen, "Béla" FB-faláról:

"Mint minden valamirevaló szakértő, én is a jövőbe látok. Következzenek tehát 2016-os jóslataim:

- Világszinten 50%-kal több cyber - a hazai kiber átlagon felüli növekedést produkál*.

- A lejárt szavatosságú szignatúra motorok átcimkézésének piaca tovább bővül.

- 2016-ban is Kína volt az!

- Az év folyamán 3-4 új buzzword megjelenése várható.

- Az év folyamán 30.000-40.000 <buzzword> szakértő megjelenése várható.

- A nyilvánosságra került incidenseket Kifinomult Támadók fogják elkövetni (ha marad idejük a matekházi mellett).

- A XOR kódolás továbbra is az ipar legfőbb megoldatlan problémája marad.

- További ártatlan Twitter fiókok fognak a kiberháború áldozatául esni.

- 2016-ban sem lesz jó ötlet chip-et tenni bele. De bele fogják tenni.

- A security appliance-ek piacát felforgatja a kéken villogó LED-ek megjelenése.

+1 Az IT-előrejelzések területén ugrásszerű növekedés várható Q4-ben.

(* A Gartner adatai alapján.)"

2015. december 22

Hogy konkrétan melyik jóslatra válaszként érkezett, nem világos, de érkezhetett volna bármelyikre, ha az egyik elemző vagy piaci játékos közzétesz egy magabiztos elemzést, a másik nem teheti meg, hogy ne tegyen közzé szintén. Miért? Igen, azért, hogy nem tűnjön hülyének a másik mellett, a másik pedig nyilván az a fajta komformizmus és normakövetés, ami hatalmas üzleti szereplők esetén is érvényesül, nem csak egyéni szinten. Ha pedig valamelyik giant jóslata utólag nem jön be? Úgyis elfelejtik, ha pedig bejön, lehet majd idézgetni.

Nemrég vettem részt két szakmai rendezvényen, ezek közül az egyik volt kimondottan az IT biztonságra kihegyezve. 2016. óta a NATO az ICT infrastruktúrára is a szárazföld-víz-légtér mellett olyan hadszíntérként tekint, ami ha valamit biztosan jelent, hogy komolyan számolnak vele egy-egy háborús konfliktus folyamán.

Több előadást is hallottam több konferencián, egyébként általam is nagyra tartott szakértőktől, akik inkább a konfliktusra való felkészültség szintjét próbálták magyarázni, viszont nagy csoda azért nem hangzott el.

Ami szerintem mindenkit érdekelne, hogy a NATO milyen konkrét, persze bizonytalanságokkal is kalkuláló forgatókönyvekkel dolgozik, amikor elkészíti teljes titokban egy-egy támadás modelljét egy hadgyakorlathoz, ezekről viszont körülbelül annyi tudható, hogy léteznek. És akkor most kérném az Olvasót, függetlenül attől, hogy a biztonság- év védelempolitikában, valamint hadtörténetben mennyire jártas, hogy idézzen fel példát azzal kapcsolatban, amikor egy katonai erő egy hadműveletet részletesen ismertette volna a publikummal, mielőtt alkalmazta! Na ugye! Ilyen még a kezdetleges hadviselés idején sem volt. Amennyire én tudom, legalább a II. világháború óta általános gyakorlat, hogy még a megtörtént hadműveleteket sem teszik nyilvánossá teljes részletességgel.

Konkrétumok hiányában pedig lehet beszélni, ámde minek, amit pedig kiberhadviselésnek neveznek, azért külön érdekes, mert annyi bizonytalanságot tartalmaz, ami miatt pláne nem lehetne nagy részletességgel bölcseket mondani. Kiberháború alatt pedig, ha jól értem, olyan, az ICT infrastruktúrát érintő támadást értenek, aminek a kihatása az adott államra nézve hagyományos hadszíntéren végzett művelethez hasonlítható.

Az első olyan, amit több meghatározó szereplő már fegyvernek nevezett, a Stuxnet volt, 2011-ben jelent meg. Való igaz, a 2008-as orosz-grúz háborúnak eléggé félelmetes eleme volt, amikor az ellenséges országban konkrétan lekapcsolták a villanyt, a teljes háború kimenetelét azért ez nem befolyásolta meghatározó mértékben.

Ahogy én látom, valójában arról van szó, hogy amúgy senki sem tudja pontosan és biztosan, hogy ténylegesen mit kellene csinálni, ha egy háborús konkfliktus folyamán komolyan elkezdené fúrni az egyik állam a másik ICT infrastruktúráját. Mivel nagyon nagy méretben konkrétan még nem történt ilyen. /*ha pedig néhányan biztosan tudják, annál rosszabb...*/

Szóval egyébként magasan elismert szakértők, értelmes emberek magabiztosan beszélnek olyanról, amiről nem is tudnak? A kép árnyaltabb. Beszélnek, de általánosságban. És akkor felvetődik, hogy akkor így ennek lényegében mi az értelme, de tényleg? Hipotézisem van, ami persze egyáltalán nem biztos, hogy helytálló. Egyrészt ha az az elvárás, hogy valamit mondani kell, akkor nincs mese, mondani kell. A másik, amit határozott benyomásom, hogy végülis egy jövőbeli ICT-t is érintő hadművelettől félnek minden szinten, akár tudnak róla, akár kevésbé, holott annál több dolog nem nagyon mondható el róla, hogy a valószínűsége egyre nagyobb egy ilyen bekövetkezésének. Az emberi működésnek ugyancsak szerves része, hogy esetenként racionalitást keres ott is, ahol nincs, ezért lényegében egy inger-elmaradással járó stresszforrás a bizonytalanság és annak tudata. Ahogy az is tény, hogy a félelmek egy jókora része egészen egyszerűen leépíthető vagy elfogadható szintre csökkenthető pusztán azzal, hogy akár az érintett, akár egy hozzáértő személy beszél róla. Sarkítva azt tudom mondani, hogy nagyon sok publikus és félpublikus "kiber-konferencia", azaz ahol már állami vagy nemzetközi méretekről van szó, olyan, mintha egy hatalmas csoportterápiás ülés, ahol több szereplő sorra elmondja a félelmeit, aztán mindenki lenyugszik és pár kávé után hazamegy. Jó, persze ennél jóval többről van szó, amit nem láthatok, mivel nem értek megfelelő mélységben a biztonságpolitikához és a hadtudományhoz, viszont ne legyenek illúzióink, nem, nem tudjuk, hogy hogyan nézne ki egy ilyen háborús szituáció, hiába szeretnénk nagyon azt gondolni, hogy legalább körülbelül tudjuk.

Ebben az esetben is a tudásomnak megfelelően leírtam egy jelenséget, annyit tudok megállapítani, hogy az én ismereteim szerint ez a helyzet, de azzal kapcsolatban már nem foglalok állást, hogy mindez probléma-e, ennek megfelelően kell-e kezelni.

Ami viszont világos, hogy mindennek a kommunikációs jelenségnek vannak inkább pozitívumként és inkább negatívumként osztályozható hatásai nemzetközi- és nemzetállami szinten, stratégiai szinten, a piaci döntéshozók szintjén egyaránt.

Pozitívum például az, hogy államtól gyakorlatilag függetlenül, a mindig lemaradásban lévő politikusok figyelmét felhívják illetve fenntartják ezzel kapcsolatban, viszont az üzenet nyilván nem lehet túl bonyolult olyan értelemben, hogy nem is kell technikai részletebe nagyon belemenni, hasonlóan ahhoz, hogy egy politikusnak nem fogják magyarázni, hogy miért para, ha egy véletlenszám-generátor nem eléggé véletlenszerűen generálja a számokat a kriptóban.

Pozitívum, hogy felkeltik a figyelmet az erre fogékony nemzedékben, aztán többen mennek például honvédtisztképzőre, ha már középiskolás korukban megismerik, hogy egy hárború már egyre kevésbé arról szó, hogy az egyik csapat tagjai lövik egymást az lövészárokból, dobálják a kézigránátokat és hasonlók, a hadtudomány egy része merőben új csapásirányt vett, amire megfelelő katonákat kell felkészíteni, ahhoz pedig fel kell kelteni bennük az érdeklődést.

Amin már komolyan el lehet gondolkozni, hogy emellett elfogadható hatás-e az, ha piaci szereplők marketing téren nagyon rárepülnek a témára és a kiberezéssel és pár extra buzzworddel, amit nagyon nem kellene szükségtelenül használni, majd kiberháborút emlegetve akarják eladni még a jeget is az eszkimónak. Amikor pedig a marketing átcsúszik tisztességtelen irányba, egyre többen elkezdenek gyakorlatilag FUD-ot nyomni, ha pedig túl sokan játékos követi ezt a gyakorlatot, gyakorlatilag a tisztességtelen marketingkommunikáció is elfogadottá válik, a normába épül, többek szerint ez már régen meg is történt.

A másik, amit szintén komolyan kellene venni, hogy hogyan válasszuk el egymástól azt, amikor valakinek a nyilatkozatai a témában még a legnagyobb jóindulattal is inkább bullshitnek tűnik és azt, amikor tényleg hozzáad valaki valami újat egy témával kapcsolódó ismereteinkhez. Egyszerűnek tűnik, de hivatkozva a cikk első felére, ha valamiről általában még túl keveset tudunk, egyáltalán nem biztos, hogy meg tudjuk mondani azonnal, hogy mi bullshit és mi nem. Ahogy nemrég emlegettem valakinek, az a nagy helyzet, hogy tudományos álláspontok értékelhetők és ha arról van szó, persze ütköztethetők egy-egy témában, amivel kapcsolatban túl keveset tudunk, nincs egy fix zsinórmérték, ami alapján biztosan meg tudnánk mondani valakinek a nyilatkozatáról, hogy nagyon ilyen, nagyon olyan értékét tekintve. De ha kicsit kitekintünk, sokkal nagyobb múlttal rendelkező, sőt, kevésbé multidiszciplináris területen sincs sokszor egyetértés. Az irodalomtudomány és sok hasonló humanities-terepen, azt vallja, hogy a különböző iskolák köszönik szépen, megférnek egymás mellett. A pszichológia merőben más megközelítéseket alkalmazott az emberi magatartás leírására, aztán a klinikai gyakorlat mutatta meg, hogy melyik a leginkább használható. A filozófusok és politológusok ugyancsak tudományos tényekre támaszkodnak, mégis merőben eltérő álláspontra juthatnak sokszor ugyanazzal kapcsolatban.

A hadtudomány ICT-vetülete ehhez képest erősen multidiszciplináris, ráadásul ahogy írtam, még nem volt vagy nem tudunk róla, hogy lett volna olyan, amikor egy háborús helyzet kimenetelét alapjaiban befolyásolta volna az ellenséges fél infokummunikációs rendszereinek összehangolt megtámadása.

Azaz helyes, ha a szakértők modelleket állítanak fel, folyamatosan szem előtt tartják a témát, a kisebb korábbi konfliktusok elemzésével próbálnak valamit óvatosan jósolni azzal kapcsolatban, hogy egy súlyosabb szitunak milyen hatásai lehetnek, az mindenképp kerülendő, hogy bárki is olyan módon nyilatkozzon a témáról, mintha 1000% biztosan látná előre, hogy egy jövőbeli fél-armageddon hogyan történne meg. Volt már rá példa a történelemben bőven, amikor a szakértők úgy tettek, mintha biztosan tudnák, hogy mi várható és kell csinálni, de sosem sült ki belőle semmi jó.

Ami viszont előremutató lépés lenne - amellett persze, hogy elfogadjuk, hogy mit nem tudhatunk - ha elindulna valamiféle párbeszéd azok közt, akik tudják és ki is merik mondani, hogy hogyan érdemes olyan témához hozzányúlni, aminek a fontossága nem kérdéses, emellett veszélyesen kevés tudás áll rendelkezésre a témában.

Kép: malaysianchinesenews

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom.

Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom. Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni.

Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni. Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése.

Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése. Állítólagosan az Alkotmányvédelmi Hivatal alkalmazottjai megzsaroltak egy újságírót még 2015 decemberében a

Állítólagosan az Alkotmányvédelmi Hivatal alkalmazottjai megzsaroltak egy újságírót még 2015 decemberében a

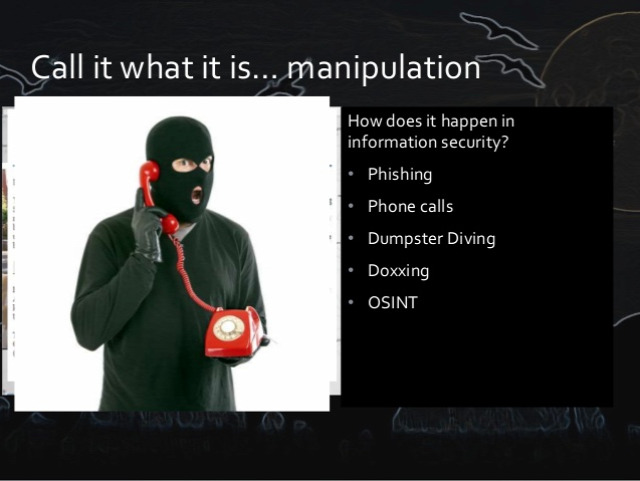

Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban.

Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban. A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns.

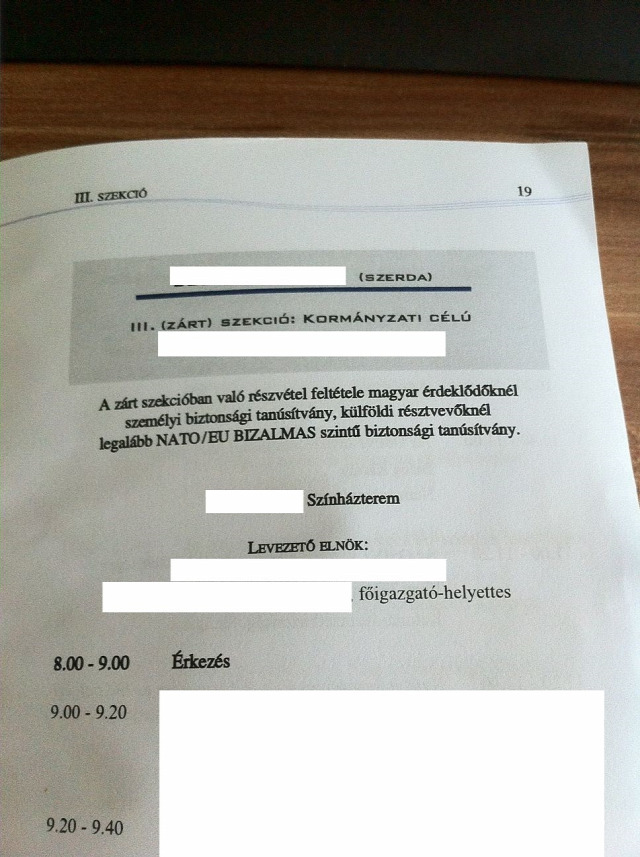

A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns. Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit

Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit  A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

Az eléggé világos, hogy reptereken, szerverhotelekben, bíróságokon, na meg hasonló helyeken nem örülnek annyira neki, ha valaki felfegyverkezve érkezik, ami érthető is.

Az eléggé világos, hogy reptereken, szerverhotelekben, bíróságokon, na meg hasonló helyeken nem örülnek annyira neki, ha valaki felfegyverkezve érkezik, ami érthető is.