Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom.

Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom.

Az első és legfontosabb, hogy ha van kifejezés, ami eléggé utálok, az maga a "hekker". Emlékszem, még sok-sok évvel ezelőtt a Hacktivity-n volt egy sehova sem vezető kerekasztal-beszélgetés azzal kapcsolatban, hogy valójában ki hekker, ki nem hekker, a kívülállók számára hogyan lehetne megváltoztatni a hekkerekről kialakított negatív képet, ami szerint a hekker a tudásával visszaélő, törvényeket megszegő szararc.

Véleményem szerint teljesen értelmetlen azon dolgozni, hogy a hekker kifejezést a magyar nyelvben megpróbáljuk újraértelmezni ugyanis – itt jön a lényeg – etimológiai szempontból az amerikai angol hacker kifejezésből származik ugyan, de szerinte semmi köze ahhoz, a magyar nyelvben mióta létezik, mindig is pejoratív volt. Jól jegyezzük meg: a magyar nyelvben soha az életben nem volt semmiféle pozitív jelentéstartalma a hekker kifejezésnek, egyszerűen kulturális okokból, például amiatt, ahogyan a számítógépes bűnözéssel kapcsolatos híreket interpretálta a sajtó még a 90-es években. Ez nem jó vagy rossz, egyszerűen ez van, kész. Ezzel szembemenni körülbelül olyan értelmetlen, mint kitalálni, hogy holnaptól a feketére használjuk a fehér kifejezést és fordítva. Ami már teljesen más kérdés, hogy az ebből származtatott kifejezések már természetesen nem mind pejoratívak, például az etikus hekker, amelyik fedi az eredeti angolban ethical hacker kifejezés jelentését és olyan IT biztonsági jómunkásembert jelöl, aki egy megbízásnak megfelelően, de alapvetően ugyanazokat az eszközöket használva, mint egy támadó, felméri egy-egy IT rendszer sérülékenységét.

A fogalomról tehát ennyit. De mégis, mit lehet mondani annak, aki érdeklődne az IT biztonsági témák iránt, foglalkozna vele, de nem tudja, hogy hogyan vágjon neki? Több vélemény szerint nincs igazán jó válasz, mert ha valaki eléggé involvált, kíváncsi, akkor már magától úgyis elkezdett bütykölni valamit, legyen az akár szoftver, akár hardver, akár maga az emberi magatartás, én rokon területnek tekintem a haladó keresési és információkinyerési technikák művészetét is, de lehetne még folytatni a sort.

Én ezzel a véleménnyel nem értek egyet. Lehet valaki kitűnő szoftverfejlesztő, akit érdekelne a biztonság, de nem igazán tudja, hogy hogyan fusson neki. Erre azt tudom mondani, hogy az IT security olyan, mint a programozás: nem lehet könyvből megtanulni, normálisan viszont könyv, mégpedig jó sok könyv nélkül szintén nem.

Vannak olyan etikus hekker képzést kínáló helyek Magyarországon is, amik hajmeresztő összegekért kínálnak oktatást úgy, hogy állításuk szerint az ő képzésükhöz nem szükséges előzetes programozási tudás. Mese habbal, ilyen a világon nincs! Ha nem is kell vérprofi programozónak lenni, de mindenképp legalább alapszintű, de bombabiztos programozási ismeretek szükségesek ahhoz, hogy valaki hozzá tudjon szagolni a témához, ami plusz jó, ha már adott egy bizonyos hacker mentality ez viszont kialakulhat menet közben is.

Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni.

Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni.

Úgy fogalmaztam, hogy néhány évvel ezelőtt. Az előbb említett könyv az alacsony, gépi szintű műveletek ismeretére koncetrál, legalábbis abból indul ki, ezért mindenképp gyorsabban tud látványos eredményeket elérni az, aki a már sokkal inkább emberközelibb, a szkript-nyelvek világában létező biztonsági problémákkal kezd foglalkozni. Ezek pedig szorosan kapcsolódnak a webalkalmazások biztonságához. Szinte mindegy, hogy valaki a Hacking Exposed sorozat Web Applications [Scambray, Liu, Sima] egy újabb kiadását használja vagy a Stuttard-Pinto szerzőpáros The Web Application Hacker’s Handbook könyvét, mindkettő alapos áttekintést ad a webalkalmazások tipikus sebezhetőségeivel kapcsolatban.

Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése.

Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése.

Ha pedig valaki szeretne kívülállóként szeretne betekintést nyerni abba, hogy hogyan gondolkoznak, dolgoznak az etikus hekkerek, kutatók, érdemes ellátogatnia olyan szakmai rendezvényekre, mint amilyen a Hacktivity, ahol idén is két szekcióban párhuzamosan mennek majd az előadások, szóba kerül majd többek közt a kártékony programok analízisének mikéntje, IP-kamerák hekkelése vagy éppen, hogy hogyan segíthetik az evolúciós algoritmusok a jelszavak kitalálására irányuló támadásokat. Ezen kívül két workshopban, kisebb csoportokban van lehetőség ismerkedni olyan témákkal, mint amilyen az andoridos eszközök sebezhetőségének tesztelése vagy éppenséggel a vezeték nélküli hálózatok hekkelése. Az előadásokra és a workshopokra egyaránt igaz, hogy akkor is lehet tanulni belőlük, ha a vendég nem érti minden részletében azt, amiről szó van.

Lezárod a géped, ha elmész ebédelni? Ha nincs megfelelően védve, feloldható a képernyőzár, függetlenül attól, hogy OSX vagy Windows fut, mindössze egy 50 dolláros USB-eszközzel.

Lezárod a géped, ha elmész ebédelni? Ha nincs megfelelően védve, feloldható a képernyőzár, függetlenül attól, hogy OSX vagy Windows fut, mindössze egy 50 dolláros USB-eszközzel.

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom.

Szándékosan nem azt az elcsépelt kérdést adtam címként a posztnak, hogy "Hogyan legyél hekker?" vagy hasonló, több szempontból is, például azért, mert nem kevésbé jól sikerült írás született korábban a témában. Mivel én is rendszeresen megkapom ezt a kérdés, pontosabban azt, hogy hogyan érdemes elkezdeni foglalkozni informatikai biztonsággal, ezért itt vázlatosan összefoglalom az álláspontom. Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni.

Néhány évvel ezelőtt a "hogyan kezdjem?" kérdésre még Erickson Hacking – The Art of Exploitation művét ajánlottam, ami nagyon penge módon, a szoftverek elemi működéséből kiindulva veszi sorra azokat a témákat, amiknek a megértése és megismerése után már bőven tud mit kezdeni a megszerzett tudással az érdeklődő, majd továbbhaladni. Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése.

Hogy kiből lehet hekker vagy inkább nevezzük úgy: rokon területen szakértő? Bármilyen misztikusnak tűnik is, ez is ugyanúgy megtanulható, mint bármi más, csak éppenséggel érdeklődés, idő és tehetség kérdése. Több helyen is lehetett olvasni, nemrég egy eléggé komoly

Több helyen is lehetett olvasni, nemrég egy eléggé komoly

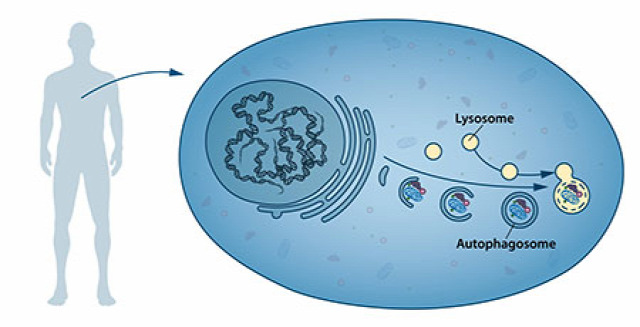

Ahogy arról hétfőn beszámoltam, idén az orvosi-fiziológiai Nobel-díjat az autofágia genetikai szabályozásának feltárásáért ítélték oda.

Ahogy arról hétfőn beszámoltam, idén az orvosi-fiziológiai Nobel-díjat az autofágia genetikai szabályozásának feltárásáért ítélték oda.