Állítólagosan az Alkotmányvédelmi Hivatal alkalmazottjai megzsaroltak egy újságírót még 2015 decemberében a 444.hu egyik eheti cikke szerint.

Állítólagosan az Alkotmányvédelmi Hivatal alkalmazottjai megzsaroltak egy újságírót még 2015 decemberében a 444.hu egyik eheti cikke szerint.

Gondoltam nem írok róla azonnal, hanem előtte kicsit utánascrollolok, utánalapozok, na meg ha kell, utánakérdezek a dolognak és aztán írok róla akkor is, ha ilyen módon a hír már annyira nem aktuális. Megjegyzem, a 444.hu a magyar lapok közt a nagyon kevés magyar lap közt az egyik kedvenc, viszont ezúttal több jel is arra mutat, hogy nagyon mellényúltak illetve a sztoriban érintett újságíró is túlgondolta egy kicsit azt, ami vele történt.

Akinek nincs meg a sztori, annak összefoglalom röviden: Plankó Gergő egy bizonyos, közelebbről meg nem nevezett G-ként hivatkozott újságíróról ír, ami szerint G-t munkába menet megkeresték az Alkotmányvédelmi Hivatal alkalmazottjai, aláírattak vele egy titoktartási nyilatkozatot, elővették a magánélete érzékeny részleteit, szóba hozták, hogy az adatok nem tőlük származnak, de tudnak segíteni abban az esetben, ha segít G együttműködni az AH munkájában, persze fedve. Hogy pontosabban mi lett volna a feladat, nem derül ki. A cikk gyorsan párhuzamot is von a pártállami rendszer beszervezési gyakorlata közt. Az egész sztorival annyi a baj, hogy millió sebből vérzik, részben azért, mert a történet érintettjét legvalószínűbb, hogy alaposan megtévesztették, a 444 pedig hiába próbált meg kellő alapossággal eljárni, mégis egy sötét beszervezős sztorit sikerült sederíteni az egészből. A cikkből persze az sem derült ki, hogy kik voltak a 444 „titkosszolgálati téren jártas” forrásai. Ami pedig G-t illeti, könnyen hihette, hogy valódi nemzetbiztonsági alkalmazottak keresték meg, ha orra alá dörgöltek pár magánéleti részletet, amiről úgy gondolta, hogy arról csak hatóság tudhat.

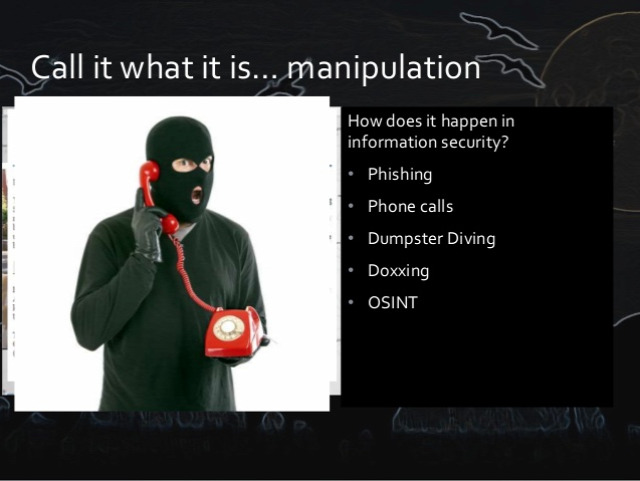

A legvalószínűbb alternatíva, hogy a magán-titkosszolgálatok valamelyike, azaz nem hivatalos szerv találta be az érintett újságírót, úgy, hogy az Alkotmányvédelmi Hivatal alkalmazottjainak adták ki magukat. Az pedig a magyar, komolyan vehető szakirodalomból is tudható, hogy a magán-titkosszolgálatok, azaz titkosszolgálati-jellegű tevékenységet végző privát cégek pofátlanságuktól és szakszerűtlenségüktől függően alkalmazhatnak zsarolást ugyan ehhez az előbbi jellemzőkön túl egyrészt nagyon igencsak hülyének kell lenniük és nagyon nagyot kockáztatnak, ha rossz embert találnak meg.

Márpedig szinte minden jel arra utal, hogy itt ez történt.

Kezdjük ott, hogy valóban nem elképzelhetetlen olyan eset, amikor civil segítségét kéri valamelyik magyar polgári, esetleg katonai rendvédelmi szerv, viszont ilyen esetben sokkal valószínűbb, hogy a megkeresést nem közvetlenül az Alkotmányvédelmi Hivatal, hanem a Nemzetbiztonsági Szakszolgálat vagy a Szervezett Bűnözés Elleni Koordinációs Központ alkalmazottai végzik. Egész egyszerűen azért, mert kimondottan közvetlen operatív feladatról van szó, az AH tevékenysége pedig jellegénél fogva egyszerűen más.

A fedett informátor alkalmazása egyébként nem az ördögtől való dolog, viszont egyszerűen idióta az összehasonlítás a pártállami rendszerben dolgozó, kimondottan ideológiai okból pártérdeket szolgáló besúgók alkalmazásával, sajnos az eredeti után átvett cikkek is mégis azt sejtetik, hogy a kettő hasonló.

Fedett informátort rendvédelmi szerv egyébként egyre ritkábban, alapvetően akkor alkalmaz, ha már igencsak sok más lehetőséget kimerített, ami valamilyen információ megszerzésére irányul, ennek megfelelően túlzó az a megfogalmazás, hogy Magyarországon civilek bevonása gyakorlat lenne.

Mi van akkor, amikor mégis alkalmaznak? Nyilván miután megállapították, hogy ki lenne alkalmas ilyen feladatra, nagyon alapos környezettanulmányt készítenek róla, amiből eleve nem csak az derül ki, hogy milyen értékű információ lenne várható tőle, hanem ami legalább ennyire fontos, olyan karakterű figura-e, akitől egyáltalán nyugodtan kérhetnek segítséget a hatóságok, padlógázzal nyomott szakszerűtlenséggel fogalmazva „beszervezhetik”.

Ezért is totál életszerűtlen, hogy bárkit is úgy akartak volna „beszervezni”, hogy olyan dumával nyitnak az első kapcsolatfelvételkor egy újságírónál, aminek következtében megfélemlítve érzi magát, mivel azt azért általában senki sem szereti függetlenül attól, hogy a környezettanulmánya szerint milyen karakterű civilről van szó. Ahogy az is nagyon életszerűtlen, hogy ilyen-olyan titoktartási megállapodásokat írattatnak alá vele a legelején, ami szintén teljesen hülyén venné ki magát. Alapvetően a fedett ügynökök úgy dolgoznak, hogy teljesen más kapcsán lépnek kapcsolatban a civillel, megalapoznak egyfajta szükséges bizalmat és élnek a puhatolás módszerével, azaz a civil nem is fogja ismerni, hogy ténylegesen mire is kíváncsiak a fedett nyomozók. Ezt követően már a konkrét szituáció alapján következtetnek arra, hogy az illető mennyire lehet alkalmas, mint olyan civil információforrás, amelyiknek érdemes felfedni, hogy valójában melyik szervezetnek is van szüksége arra, amit tud.

Az eredeti cikk még kitér rá, hogy olyan szenzitív információkat szedtek elő az újságíró múltjából, amit csak titkos adatgyűjtésen [hogy precíz legyek, alighanem a cikk szerzője itt titkos információszerzésre gondolt] keresztül elérhető információ. Csakhogy a gyakorlatban ma már nem lehet megállapítani azt, hogy egy információhoz biztosan valamilyen hatóságon keresztül fértek hozzá vagy valakik ennél trükkösebbek voltak.

Hogy a tengernyi lehetséges forgatókönyv közül egyet említsek, ha valakit leszólít valaki öblös hangon és villant egy szépnevű szervezet által kiállított igazolványt, az illetőnek esélye nincs megállapítani, hogy az valódi vagy hamisítvány-e másrészt, ha ad absurdum az illetőnek az orra alá dörgölik valamilyen módon, hogy milyen betegségekkel kezelik vagy kezelték korábban, nem jelenti azt, hogy az biztosan a TB-nyilvántartásból származik, ezer más módon beszerezhető. A példánál maradva, orvosi titoktartás ide vagy oda, azt hiszem, hogy erős kisebbségben vannak azok az orvosok, akik például egy kollégájuk nevében érkező, jól megtervezett telefonos megkeresés alapján nem adnának ki információkat egy adott betegükről, hiszen sokkal életszerűbb, hogy egy kollégának vagy más egészségügyi dolgozónak ténylegesen szüksége legyen valamilyen betegadatra, mint az, hogy valaki így próbáljon meg információt kicsalni. De írok még prosztóbb, ugyancsak bárki által kivitelezhető és szintén igencsak hatékony technikát: az üres gyógyszeresdobozokat csak az nem dobálja egészben a kommunális hulladékba, aki nem totál paranoid. Sokszor, ha valakinek a tevékenysége indokolná az elővigyázatosságot, még akkor sincs tisztában azzal a nagyon is reális kockázattal, hogy az információszerzés egyik legértékesebb eszköze sokszor a dumpster diving, azaz kukabúvárkodás, amikor a nyomozók szabályosan az érintett kukáját túrják át rendszeresen például gyógyszertárban kiadott számlák, kidobált régi dokumentumok és hasonlók után kutatva, ennek egyébként valóságos szakirodalma van a social engineeringben. Magának a háztartási szemétnek egyébként sokkal nagyobb az információértéke, mint amilyennek tűnik, hiszen nem csak az derülhet ki belőle, hogy valakinek ilyenek a fogyasztási preferenciái, hanem az is, hogy hol szokott vásárolni, de a szükségtelenné vált dokumentumok és szolgáltatói számlák is igencsak beszédesek lehetnek. Máig több olyan telkó szolgáltató van az országban, amelyiknek a telefonos vagy emailes ügyfélszolgálata beéri a felhasználó azonosításakor annyival, ha az ügyfél megadja az ügyfélszámát, ami ott van minden szolgáltatói számlán. Ha pedig valaki idáig eljutott, az előfizetőnek kiadva magát lekérheti a szolgáltatótól a híváslistát például.

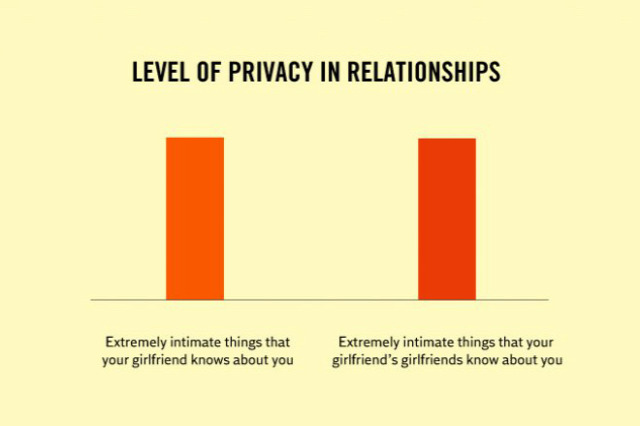

Ezen kívül a megfigyelt személy közvetlen környezetében lévők jelenthetnek még olyan információforrást, akin keresztül igencsak sok tudható meg.

Miután hoztam rá néhány példát, hogy nem kell itt MI6-nek lenni ahhoz, hogy valaki szinte mindent tudjon valakiről – csak idő-, energiaráfordítás és ötletesség kérdése, aminek tényleg csak az szab határt, hogy valaki meddig hajlandó elmenni, amikor valaki után kutat, vissza az eredeti sztorihoz.

A konkrét sztoriban valószínűbb, hogy egy rutinos kukabúvár cég emberei adták ki magukat AH-alkalmazottaknak, ami persze nem zárja ki, hogy ne használtak volna fel olyan érzékeny információt is, amit egy hatóságtól szereztek be illegálisan, nem nagyon van olyan, amit csak onnan lehetne és ez a lényeg.

Egyébként az ál-ügynököket – már amennyire ismerem a törvényességi hátterét a dolognak – esetleg könnyűszerrel lebuktathatta volna maga az újságíró is. Például, ha a találkozókat a Gábor Áron úti Rózsakert Bevásárlóközpontba beszéli meg, a helyszínen pedig kitalál valamilyen jól tervezett ürügyet arra, hogy ugorjanak át a szembeszomszéd NBSZ-főhadiszállásra, különben nincs biznisz. Ha ezt nem tudják megoldani egy kellően fontos civil informátor esetén, akinek a segítségét kérik, de ezt nem tudják megoldani, akkor világos, hogy ál-ügynökök voltak. Az NBSZ-t írtam példaként, de lényegében lehetne még számos más hasonló profilú intézmény épülete is.

De alighanem még ennyire se lett volna szükség: én hasonló esetben a találkozó helyszíneként fix, hogy valamilyen szépnevű hatóság épületét jelölném meg, ahonnan a megkeresés érkezik, amennyire én tudom, ennek nincs törvényes akadálya. Ez nem lenne probléma egy valódi rendvédelmi szerv alkalmazottjának, az ál-titkosszolga pedig a válasza alapján rögtön lebukna.

A 444-cikk hivatkozik még rá, hogy megkereste az Alkotmányvédelmi Hivatalt a konkrét esettel kapcsolatban, ahonnan csak egy se íze-se bűze levelet kaptak válaszként, ami olyan rejtélyes ugye, de valójában nem jelent semmit. Nincs viszont ebben semmi meglepő, olyannyira nincs, hogy ha valaki azzal keresi meg akár a Rendőrséget, akár az Ügyészséget, hogy konkrétan őellene folytatnak-e nyomozást például, szintén hasonló sablon válaszlevelet kap vissza, holott ebben az esetben az állampolgár egy általa eltartott és az ő biztonságáért dolgozó szervezetet kérdez meg mondjuk egy saját ügyével kapcsolatban.

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban.

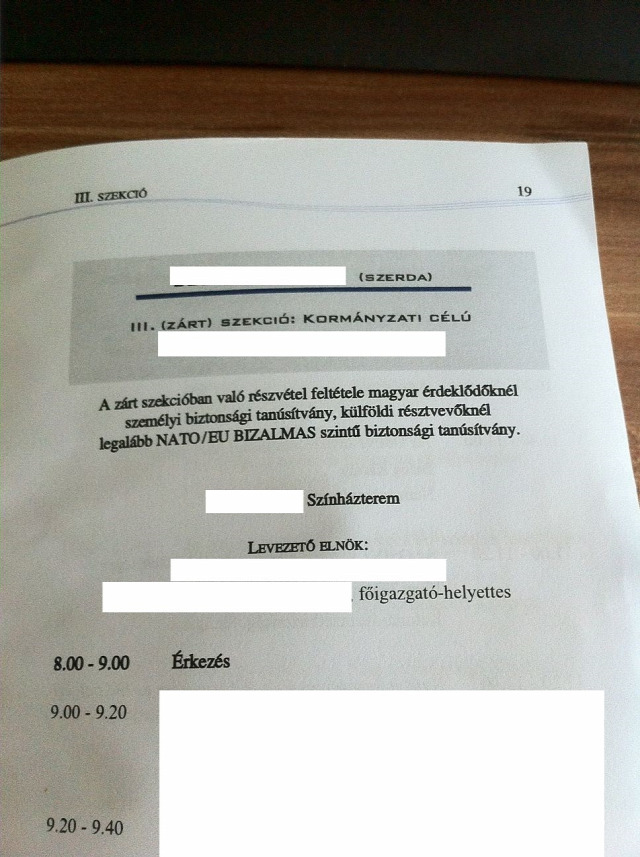

Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban. A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns.

A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns. Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit

Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit  A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

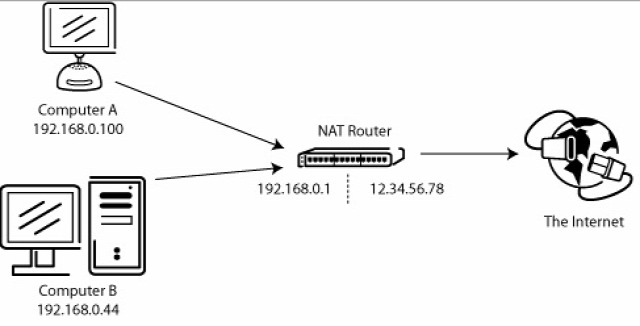

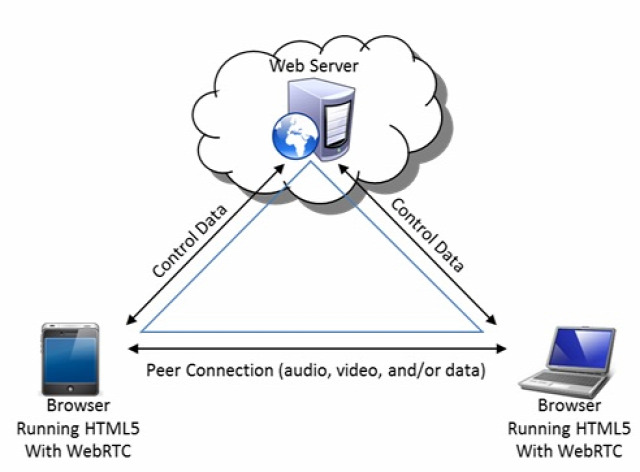

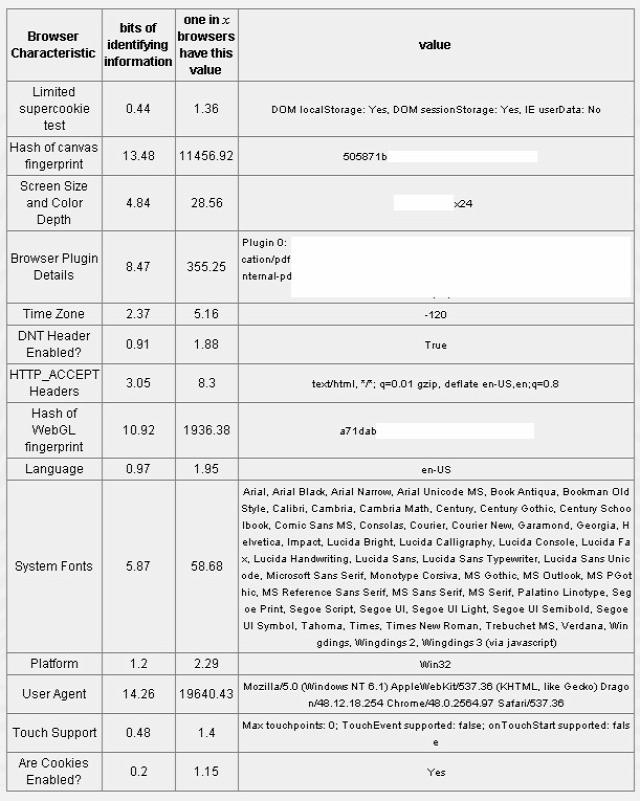

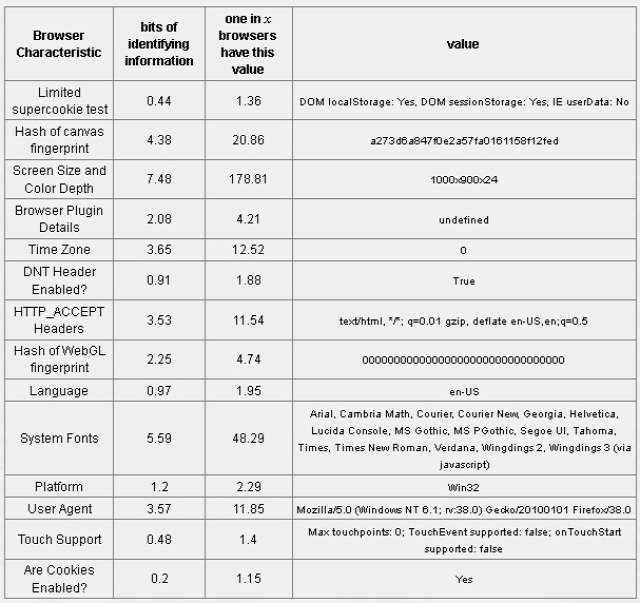

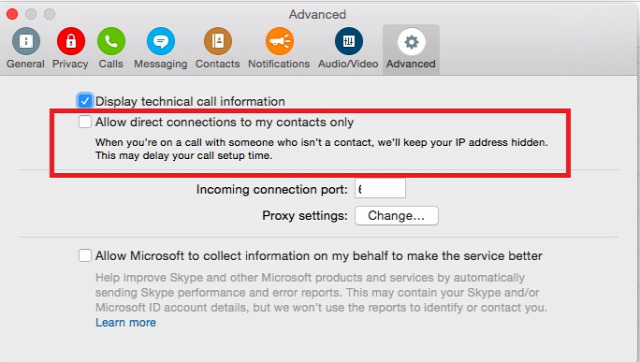

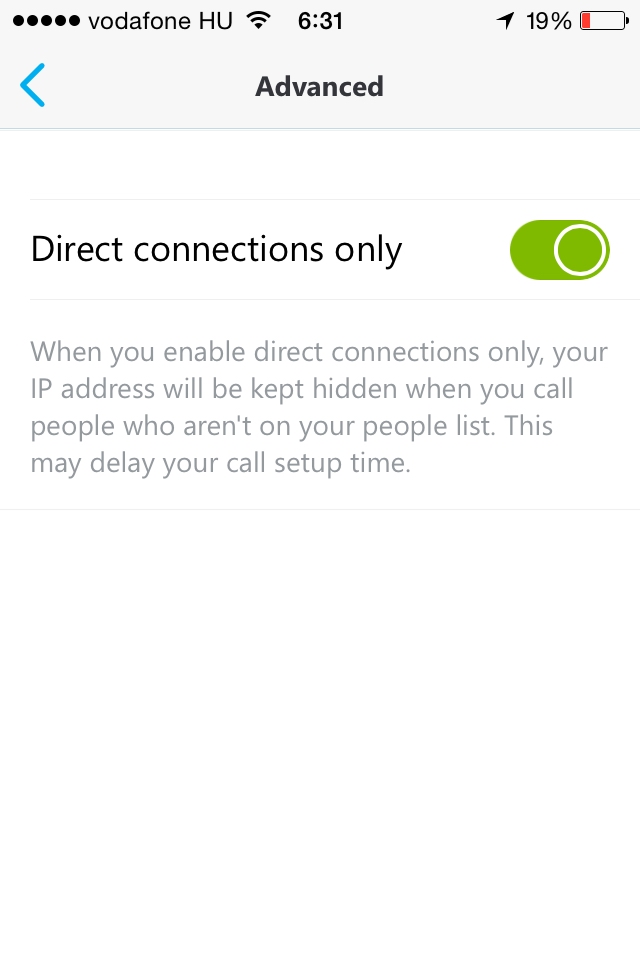

Egyre többször merül fel a kérdés, hogy vajon a webhelyek mennyi információt tudhatnak rólunk, ezt hogyan oszthatják meg egymást közt, arról viszont nem nagyon esik szó, hogy bizonyos adatok és módszerek hogyan tesznek nem csak egyedileg gép szerint, hanem akár a gépet használó felhasználó, mi több, akár név szerint is azonosíthatóvá egy-egy személyt. Jól olvasod, tényleg lehetséges. Előre jelzem, kicsit távolról, az alapoktól indítok.

Egyre többször merül fel a kérdés, hogy vajon a webhelyek mennyi információt tudhatnak rólunk, ezt hogyan oszthatják meg egymást közt, arról viszont nem nagyon esik szó, hogy bizonyos adatok és módszerek hogyan tesznek nem csak egyedileg gép szerint, hanem akár a gépet használó felhasználó, mi több, akár név szerint is azonosíthatóvá egy-egy személyt. Jól olvasod, tényleg lehetséges. Előre jelzem, kicsit távolról, az alapoktól indítok.  Az abszolút láma felhasználó esetleg gondolhatja úgy, hogy az IP-cím az azonosítás szent grálja, ezért nagyon gyorsan elmagyarázom az egyik okát, hogy ez miért nincs így, majd azt, hogy ez hogyan változott meg mégis.

Az abszolút láma felhasználó esetleg gondolhatja úgy, hogy az IP-cím az azonosítás szent grálja, ezért nagyon gyorsan elmagyarázom az egyik okát, hogy ez miért nincs így, majd azt, hogy ez hogyan változott meg mégis.

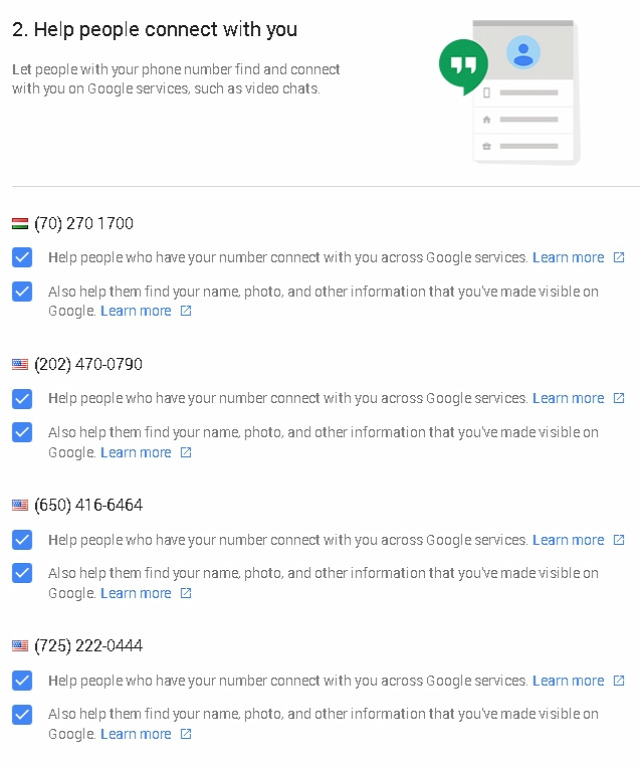

Ha olyan telefonál, akinek a száma nincs elmentve a mobilunk telefonkönyvében, de nem tudjuk fogadni a hívást, a többség utólag megpróbálja visszaívni a számot, hogy megtudja, ki és miért is kereste. Viszont több, mindössze néhány másodpercet igénylő módszer is van rá, amivel megállapítható, hogy egy telefonszám kihez is tartozik.

Ha olyan telefonál, akinek a száma nincs elmentve a mobilunk telefonkönyvében, de nem tudjuk fogadni a hívást, a többség utólag megpróbálja visszaívni a számot, hogy megtudja, ki és miért is kereste. Viszont több, mindössze néhány másodpercet igénylő módszer is van rá, amivel megállapítható, hogy egy telefonszám kihez is tartozik.

A problémát súlyosbítja mobileszköz esetén, ha valaki valamilyen romhalmaz Androidot használ vagy az almás mobilja annyira régi, hogy az elvárhatóan biztonságos, legújabb iOS-t már nem tudja telepíteni rá.

A problémát súlyosbítja mobileszköz esetén, ha valaki valamilyen romhalmaz Androidot használ vagy az almás mobilja annyira régi, hogy az elvárhatóan biztonságos, legújabb iOS-t már nem tudja telepíteni rá.