A bosszúpornó nem jó ötlet. A kutathatóságát korlátozni szintén nem.

Legalábbis szerintem. Lehet, hogy nincs igazam. Igencsak sűrű volt az elmúlt néhány nap internetügyileg - instant felzárkóztató a Wireden itt -, ezek közül az egyik szerintem ami a netes kultúra és cybercrime szempontjából együttesen leginkább elgondolkodtató, hogy a Google úgy változtatta meg a keresőszolgáltatását, hogy az ne nagyon dobjon bosszúpornó oldalakat találatként akkor, ha valaki a revenge porn keresőszóra keres. Ha valaki nincs képben, a Google a találatok felsorolásánál, relevanciájuk meghatározásánál az egyik szempont, amit figyelembe vesz a ranking algoritmusokkal, hogy miután - nagyon-nagyon sok - felhasználó egy adott kifejezésre keresett, utána mire kattintott rá. Nagyon durván egyszerűsített példával, ha nagyon sokan Martin Garrix nevére keresnek rá, majd ezt követően a vele kapcsolatos Wikipedia-szócikkre kattintanak, akkor az a találat be fogja előzni idővel a www.martingarrix.com oldalt, hiszen a felhasználók a Wikipedia-szócikket tartják relevánsabbnak most ne menjünk bele, hogy persze sokminden mástól is függ.

Szóval ha valaki eddig bosszúpornót keresett, akkor a top találatok közt valóban bosszúpornó oldalakat is talált.

18 év börtönre ítélték nemrég azt a Kevin Bollaer nevű pofát, aki olyan oldalt üzemeltetett, amire bárki beküldhette az exéről vagy más haragosáról készült házipornós képeket. Ja, meg egy olyan oldalt is üzemeltetett, amin pénzt kért az áldozatoktól az adott tartalmak eltávolításáért.

Ha a Google hatalma nagy, akkor érthető, hogy a társadalmi szerepvállalása és felelőssége is legyen az, nemde? Szerintem ez nem kérdés. Viszont! Van egy másik alapelv, ami szerint nem manipulálják művileg azokat a találatokat, amiket az általuk működtetett algoritmusok relevánsnak találtak, ez alól kivételt jelentenek olyan esetek, amikor az algoritmusok hibájából mégsem az adódik releváns találatnak, ami józan ésszel belátva az, ez az ún. SEO-poisoning, más néven spamdexing.

Ilyenkor a durva beavatkozásra nyilván azért van szükség azon túl, hogy a használhatóságot rontja, ha nem nyúlnak bele, mert megvédi a felhasználókat az esetleges, másodlagos veszteségektől, például vírusfertőzésektől, nem-többségi véleményt tükröző, a szólásszabadsággal visszaélő tartalmaktól, de hosszasan lehetne még taglalni ennek az elvi magyarázatát.

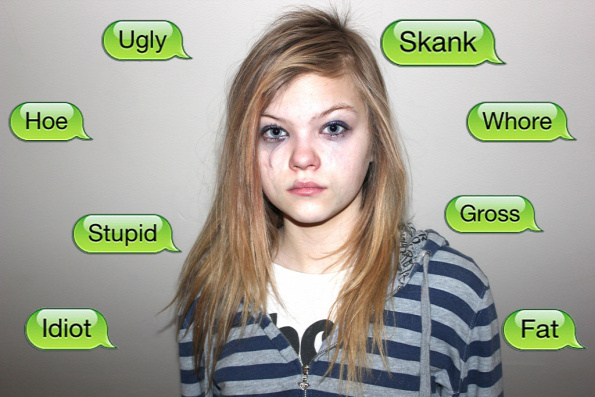

A revenge porn kifejezéssel kapcsolatos módosítás viszont egész egyszerűen nem ilyen, igaz, ha a bosszúpornót kereső arcok nem találnak bosszúpornó oldalakat - itt meg tudnék nevezni egy rakás keresőmotort, amivel továbbra is simán! - akkor nyilván a bosszúpornó áldozatait megvédi ezzel a Google. A gondolkodó, de a témában nem tájékozott ember egyik gondolata az lehet, hogy aki volt olyan hülye, hogy hagyta magát egy kiadós bukakee partin fotózni, az meg is érdemli, mi több, majd ebből tanul, ettől nevelődik a nép - ugyanis az esetek többségében nem arról van szó, hogy a képeket ellopják, hanem arról, hogy egy rakás idióta az általa szűknek vélt körnek átküldözgeti ezeket a képeket azzal izmozva, hogy mekkora jó csaja van, a kép meg persze nem parkol végleg még a legjobb barátja mobilján sem, hanem kikerül. Az igazság szempontjából viszont félrevezető lehet ez a logika, hiszen teljesen mindegy, hogy valami kinek a sérelmére történik, sosem hibáztatható a sértett azért, mert valaminek az áldozatává vált, még akkor sem, ha egyébként megelőzhette volna.

A revenge porn kifejezéssel kapcsolatos módosítás viszont egész egyszerűen nem ilyen, igaz, ha a bosszúpornót kereső arcok nem találnak bosszúpornó oldalakat - itt meg tudnék nevezni egy rakás keresőmotort, amivel továbbra is simán! - akkor nyilván a bosszúpornó áldozatait megvédi ezzel a Google. A gondolkodó, de a témában nem tájékozott ember egyik gondolata az lehet, hogy aki volt olyan hülye, hogy hagyta magát egy kiadós bukakee partin fotózni, az meg is érdemli, mi több, majd ebből tanul, ettől nevelődik a nép - ugyanis az esetek többségében nem arról van szó, hogy a képeket ellopják, hanem arról, hogy egy rakás idióta az általa szűknek vélt körnek átküldözgeti ezeket a képeket azzal izmozva, hogy mekkora jó csaja van, a kép meg persze nem parkol végleg még a legjobb barátja mobilján sem, hanem kikerül. Az igazság szempontjából viszont félrevezető lehet ez a logika, hiszen teljesen mindegy, hogy valami kinek a sérelmére történik, sosem hibáztatható a sértett azért, mert valaminek az áldozatává vált, még akkor sem, ha egyébként megelőzhette volna.

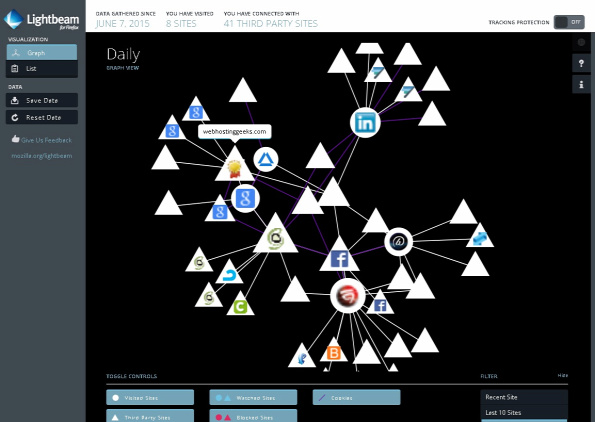

Na de akkor mégis mi a jóég a probléma azzal, hogy a Google így moderál? Ugyanaz, ami a még hülyébb Facebook moderációs elveivel, nevezetesen, hogy gyakorlatilag bizonyítékokat semmisít meg, így egy-egy ilyen törvénysértés, na meg az azzal összefüggésbe hozható személyek és egyáltalán maga a jelenség nem lesz kutatható sem a hatóságok, sem pedig a nem hatóságok körében munkálkodó többi kutató számára.

Tegnap nagyon rápörgött a net arra a témára, hogy az USA-ban mindenhol engedélyezett lett a melegházasság*, ennek kapcsán jutott eszembe, hogy Oroszországban pedig nemrég gyakorlatilag kriminalizálták, ehhez képest ismét jóidőre lecsukták Alexander Marcinkevicset, a pofát, aki szervezetten uszított a melegek ellen olyan módon, hogy a mozgalmát amúgy pedofilellenes szervezetnek tüntette fel, de a hülye is látta, hogy nem az.

A 444 egy-másfél éve írt róla egy egészen sokkoló cikket a jelenségről amin a beágyazott Youtube-videókat már nem lehet megnézni - mily' véletlen, szintén a Google tartalompolitikai gyakorlata miatt, amiről most írok. /*a Youtube ugye Google-szolgáltatás*/

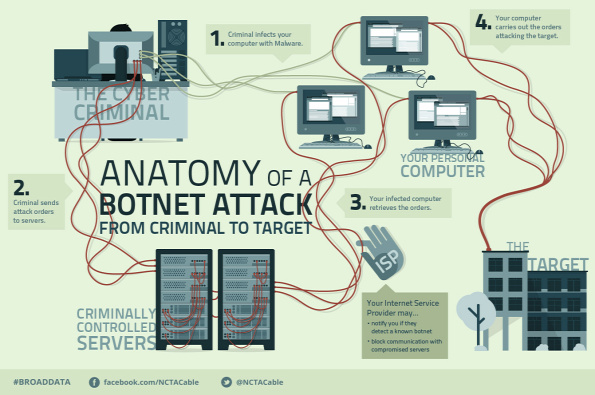

Na de hogyan sikerül az Oroszországi Föderáció területén az ottani hatóságoknak mégis töménytelen mennyiségű bizonyítékot összegyűjteni - mi több, ezt megteheti bármelyik olvasó is, már ha bírja a gyomra - a terror ezen formájáról és nagyon-nagyon sok más bűncselekménnyel kapcsolatban is? Nos, úgy, hogy az "orosz facebookon" a VKontakte-ként is ismert vk.com -on, ami legalább harmad akkora, mint a Facebook, de talán volt idő, amikor nagyobb is volt annál, semmilyen, még egyszer semmilyen vagy szinte semmilyen tartalmat nem távolítanak el, ha mégis, akkor sok idő után, viszont például a spammerekket és a kamu felhasználókat ők is irtják, ahogy tudják. Ha viszont azokat a videókat, amiben embereket aláznak, vertek, lincseltek rommá, a Google-höz és a Facebook-hoz hasonló puhapöcs módon azonnal törölték volna néhány bejelentés után, azzal egyrészt bizonyítékok tömegét tüntették volna el, mi több, esélytelen lett volna feltérképezni a lájkok és kommentek alapján azokat a felhasználókat, akik ilyen-olyan radikalizálódó csoporthoz tartoznak és ez a lényeg!

Ha valaki csinálna egy olyan oldalt, amin mondjuk én látszódom professzionális módon photoshoppolva mondjuk thai kurvákkal, akiknek mondjuk az arcára ráengedtem néhány patront - ilyen rajzolásához amúgy tutorial is van :) - és az oldalon fel lenne tüntetve, szó szerint, hogy "bardóczi ákos, meg fogunk gyilkolni", akkor hülye lennék lemoderáltatni, akár Facebook-oldalról, akár más felületről van szó, hiszen akkor aztán biztos, hogy nem lehetne megtalálni az elkövetőt, míg ha a tartalom fennmarad, akkor teljesen más a helyzet.

Persze lehet, hogy tévedek. De nagyon úgy fest, hogy a keresőóriás olyan döntést hozott, amit rövid- és középtávon üdvözölnek a jogvédő szervezetek, na meg úgy mindenki, ők pedig elbújhatnak a társadalmi szerepvállalás mögé. Megjegyzem, számos eszköz van még, amivel a már törölt/nem kereshető tartalmak is kutathatóak, viszont a Google mégiscsak egy olyan hatékony eszköz, amit sokszor körülményes mellőzni.

Alapvetően a cyberbullying megelőzésére mindenkinek, különösen pedagógusoknak és szülőknek a Safer Internet Hungary webhelyét ajánlom.

*globális emberjogi problémákhoz, biztonságpolitikához nem értek behatóan, viszont annyira leszarom az USA-beli melegházasságot, hogy el se tudjátok képzelni, lévén, hogy globális téren, de még az USA-ban is az emberkereskedelem, fegyverkereskedelem, gyermekprostítúció, pedoporesz és még sokminden más, gyakorlatilag minden fajsúlyosabb emberi jogi probléma, mint hogy az egyik bácsi a másik bácsival házasodhat-e. Viszont nyert a cukiságfaktor, hiába, hogy ennek relatív kicsi a jelentősége egy olyan államban, ahol eddig sem volt túl necc melegnek lenni a világ számos országához képest. Azzal meg mégsem lehetne rommá hype-olni a világot, hogy sikerült felszámolni mondjuk a szervkereskedelmet, egyszerűen mert maga a téma annyira negatív érzeteket kelt a tömegben, míg az LMBTQIA-jogok nem - ebben a mozaikszóban amúgy az a legnevetségesebb, hogy évről évre hosszabb. Vigyázat! Lehet, hogy tévedek. De kicsit analóg a helyzet ahhoz, amikor egy kibszott állatkert jóval több támogatást kap civilektől, mint egy gyermekklinika, mert ház kiskecskéket simogatni, meg aranyhörcsögöket mégiscsak cukibb, mint lesoványodott gyerekekre gondolni, akik nem sokkal korábban még egészségesek voltak, a kórházban pedig beszerezhetőek lennének kedvezőbb mellékhatásprofilú terápiás készítmények, kialakíthatóak lennének sokkal barátságosabb kórtermek, csak éppen nincs rá pénz.

képek forrása: feminspire.com, kidshealth.org, worldwideweber2014.wordpress.com

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm

Akkor mi jelent megoldást? Egyszerűen az, ha a felhasználó figyelmes, és semmilyen webes szolgáltatásból érkező SMS-re nem válaszol, mivel ilyet normális webes szolgáltatás szinte sosem kér, néhány nagyon ritka esetet leszámítva!

Akkor mi jelent megoldást? Egyszerűen az, ha a felhasználó figyelmes, és semmilyen webes szolgáltatásból érkező SMS-re nem válaszol, mivel ilyet normális webes szolgáltatás szinte sosem kér, néhány nagyon ritka esetet leszámítva! Vegyük észre, hogy a netbank-rendszerek már nem ilyen hülyék, nem lehet beállítani új jelszót csak úgy, néhány banknál még telebankon keresztül sem, ahogy azt is, hogy itt - az én definícióm szerint - ismétcsak szó sincs törésről, csak egy átlagosan kifinomult trükkről, ami az emberi tudat egy sajátosságát használja ki, - ami ugye esetfüggően bug vagy feature :) - nem pedig egy szoftveres hibát!

Vegyük észre, hogy a netbank-rendszerek már nem ilyen hülyék, nem lehet beállítani új jelszót csak úgy, néhány banknál még telebankon keresztül sem, ahogy azt is, hogy itt - az én definícióm szerint - ismétcsak szó sincs törésről, csak egy átlagosan kifinomult trükkről, ami az emberi tudat egy sajátosságát használja ki, - ami ugye esetfüggően bug vagy feature :) - nem pedig egy szoftveres hibát!

Nemrég írtam, hogy Melissa McCarthy gyakorlatilag megcsinálta minden idők legjobb hekkerfilmjét, amit ráadásul nem is hekkerfilmnek szántak eredetileg, hanem vígjátéknak, de mindkettőnek kitűnő. Erre kijön minden idők legjobb kémfilmjével!

Nemrég írtam, hogy Melissa McCarthy gyakorlatilag megcsinálta minden idők legjobb hekkerfilmjét, amit ráadásul nem is hekkerfilmnek szántak eredetileg, hanem vígjátéknak, de mindkettőnek kitűnő. Erre kijön minden idők legjobb kémfilmjével!

az egészet időtakarékosság szempontjából praktikusabb, mint kigyomlálni mindent, ami nem oda való, abban az esetben, ha a baj nem akkora - vagy nem tűnik olyan nagynak - nincs mese, riasztani kell valami harceddzettebb ismerőst, aki aztán alighanem állhat neki fúrni-faragni a Windows

az egészet időtakarékosság szempontjából praktikusabb, mint kigyomlálni mindent, ami nem oda való, abban az esetben, ha a baj nem akkora - vagy nem tűnik olyan nagynak - nincs mese, riasztani kell valami harceddzettebb ismerőst, aki aztán alighanem állhat neki fúrni-faragni a Windows

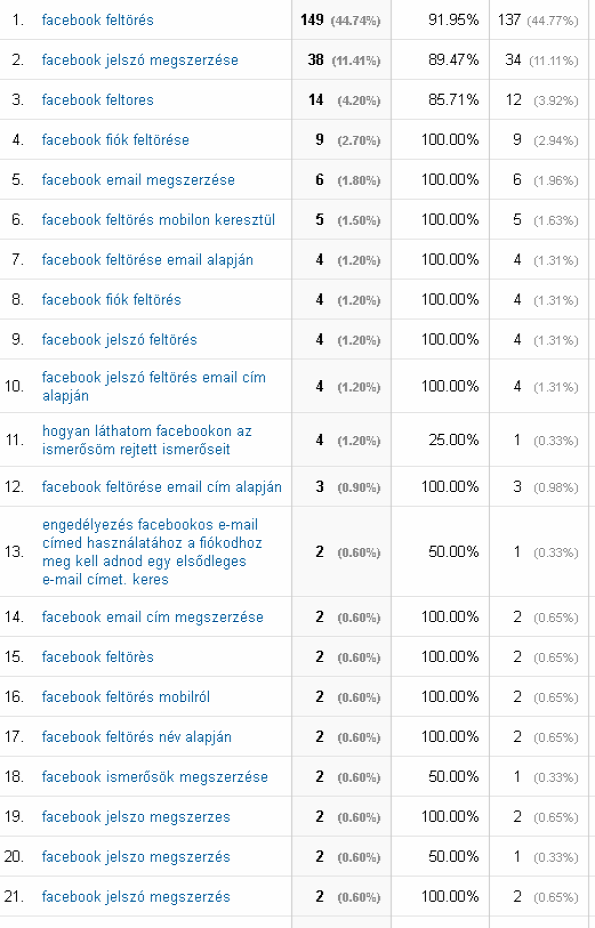

apropóján, hogy mennyiért török FB-fiókot, én meg elvből minden levelemre válaszolok, legfeljebb egy mondatban, már annyira nem vicces. Korábban még vicces volt, főleg az, amikor az illető lobbizott még egy-két kört, amiben arról bizonygatott, hogy igenis igazságos lenne már azt a FB-fiókot feltörni mert az övét is feltörték, mert kell belőle egy bizonyító levél, mert az exe, mert csak úgy, mert a tag egy tetű, mert lehet, hogy megcsalják, mert csúnyán nézett, meg amit csak el lehet képzelni. Szóval az indítékok nem túl változatosak, a legtrükkösebbek komolyan azok voltak, akik úgy adták be, mintha saját magukat csukták volna ki, de nem tudják egyedül helyreállítani a fiókjukat.

apropóján, hogy mennyiért török FB-fiókot, én meg elvből minden levelemre válaszolok, legfeljebb egy mondatban, már annyira nem vicces. Korábban még vicces volt, főleg az, amikor az illető lobbizott még egy-két kört, amiben arról bizonygatott, hogy igenis igazságos lenne már azt a FB-fiókot feltörni mert az övét is feltörték, mert kell belőle egy bizonyító levél, mert az exe, mert csak úgy, mert a tag egy tetű, mert lehet, hogy megcsalják, mert csúnyán nézett, meg amit csak el lehet képzelni. Szóval az indítékok nem túl változatosak, a legtrükkösebbek komolyan azok voltak, akik úgy adták be, mintha saját magukat csukták volna ki, de nem tudják egyedül helyreállítani a fiókjukat.

Gmail/Facebook fiókját, a leggyakoribb esetek:

Gmail/Facebook fiókját, a leggyakoribb esetek: