Mindegy, hogy egy apró feljegyzés elkészítéséről vagy egy többszerzős, sokszáz oldalas könyv megírásáról van szó, elvárjuk, hogy amiben dolgozunk, legyen stabil, ne fordulhasson elő adatvesztés, ezen kívül legyen biztonságos és minél több platformon elérhető. Fura módon a többség a mai napig mégis azokat az eszközöket használja dokumentumok szerkesztésére és írására, amik legfeljebb a 90-es években lehettek a kor igényeinek megfelelőek: megszokásból. Mindegy, hogy milyen alkalmazásról van szó, az ok, ami miatt sokszor nem szoknak át a felhasználók egy megoldásról egy minden téren hatékonyabbra, egyszerűen az, hogy nem akarnak 1-2-3 percet szánni arra, hogy egy új felületet megismerjenek, holott a legprofesszionálisabb szerkesztőalkalmazásokban is rendszerint minden kézre áll, amire szükség lehet, a haladó beállítások pedig megfelelően el vannak rejtve.

Ami elvárható a leírtakon túl konkrétabban egy korszerű szolgáltatástól, hogy támogassa a kétlépcsős hitelesítést, ne fordulhasson elő adatvesztés olyan módon, hogy többszerzős dokumentum esetén valaki véletlenül kivág egy jókora részt a dokumentumból, aminek a korábbi változata nem állítható vissza. Azaz minél jobban támogatnia kell az átlátható verziókövetést, ezen kívül legyen multiplatform, mivel szerkeszteni ugyan érdemben úgyis csak asztali gépen lehet, viszont szükség lehet rá, hogy bármilyen mobileszközön be lehessen húzni az alkalmazást a fellegek’ közül és persze pillanatok alatt lehessen konvertálni bármilyen más dokumentumformátumba kompromisszumok nélkül, ha véglegesíthető. És persze legyen freemium változata.

A felsorolt szempontok éppen azok, ami a leggyakrabban alkalmazott módszerekből hiányzik. Előfordul, hogy még csak nem is PDF-et, hanem Word dokumentumot kell küldenem vázlatként emailen keresztül, ami dög nagy, a címzettnél máshogy jelenhet meg függően attól, hogy milyen Office-verziót használ, de legalább a dokumentumba ágyazott részeket, például képeket még pluszban is csatolni kell az emailhez, amitől persze ésszerűtlenül nagy lesz az email és ha tervezetről vagy vázlatról van szó, nyilván végig kell játszogatni mindezt újra és újra minden módosítás után. Ehelyett emailen egy linket küldeni, ami olyan doksira mutat, amihez csak a feljogosított férhet hozzá, online módon azonnal szerkeszthető, látszik, hogy ki, mikor, mit szerkesztett, írt át, túl egyszerű is lenne, nem? A kész dokumentum átküldésétől már fél fokkal jobb a Google Docs, ami részben megvalósítja ugyan a fent felsorolt feltételeket, de a jogosultságkezelése miatt gyakorlati szempontból egyáltalán nem mondható biztonságosnak.

Miután írtam példát arra, hogy mi nem megoldás, írok néhányat, ami viszont jó választás, nem garantálom, hogy a felsorolás nem szubjektív, de ismerve vagy legalább alaposan kipróbálva 40-50 ilyen rendszert, csak-csak van rálátásom, hogy melyik milyen, a végén pedig egy univerzális trükköt is leírok, amivel az adatvesztés kockázata szinte 0-ra csökkenthető.

Microsoft Word Online

Igen, személyes kedvenc, mivel minden eszközről gyorsan elérhető, egy mezei Microsoft Accounttal használva, Onedrive-val tökéletes választás. Ugyan nem tudom, hogy ha a megosztott dokumentumnak több, írásjoggal rendelkező szerzője is van, akkor jegyzi-e a verziókövetés, hogy egy-egy módosítást ki hajtott végre, az viszont tény, hogy a dokumentum összes korábbi verziója előcibálható, mivel folyamatosan ment a háttérben, ennek megfelelően hiába szúr el valaki valamit alaposan egy dokumentumot, azonnal meg tudja nézni, hogy melyik a legutóbbi még helyes változat és vissza tudja állítani azt. Ez egyébként szinte az összes itt felsoroltra igaz. A MS Officera sajnálatosan ráragadt az a máz, hogy a nagy és gonosz redmondi cég méregdrága szoftvercsomagja, érdemes tudni, hogy a Microsoft Accounttal kínált online Office gyakorlatilag minden funkcióval rendelkezik, amire szükség lehet, ezen kívül extra kiegészítőket is lehet hozzá beépíteni, amilyen például a helyesírás ellenőrző. Megjegyzem, az Office-ra is igaz, ami a legtöbb szoftvercsomag esetében, azaz teljesen értelmetlen mindig a legújabbat választani. A windowsos asztali gépemen Office 2003-at használok, de a több, mint tíz éves verzióban nincs olyan funkció, ami egy újabban benne van ugyan, de hiányoltam volna.

Igen, személyes kedvenc, mivel minden eszközről gyorsan elérhető, egy mezei Microsoft Accounttal használva, Onedrive-val tökéletes választás. Ugyan nem tudom, hogy ha a megosztott dokumentumnak több, írásjoggal rendelkező szerzője is van, akkor jegyzi-e a verziókövetés, hogy egy-egy módosítást ki hajtott végre, az viszont tény, hogy a dokumentum összes korábbi verziója előcibálható, mivel folyamatosan ment a háttérben, ennek megfelelően hiába szúr el valaki valamit alaposan egy dokumentumot, azonnal meg tudja nézni, hogy melyik a legutóbbi még helyes változat és vissza tudja állítani azt. Ez egyébként szinte az összes itt felsoroltra igaz. A MS Officera sajnálatosan ráragadt az a máz, hogy a nagy és gonosz redmondi cég méregdrága szoftvercsomagja, érdemes tudni, hogy a Microsoft Accounttal kínált online Office gyakorlatilag minden funkcióval rendelkezik, amire szükség lehet, ezen kívül extra kiegészítőket is lehet hozzá beépíteni, amilyen például a helyesírás ellenőrző. Megjegyzem, az Office-ra is igaz, ami a legtöbb szoftvercsomag esetében, azaz teljesen értelmetlen mindig a legújabbat választani. A windowsos asztali gépemen Office 2003-at használok, de a több, mint tíz éves verzióban nincs olyan funkció, ami egy újabban benne van ugyan, de hiányoltam volna.

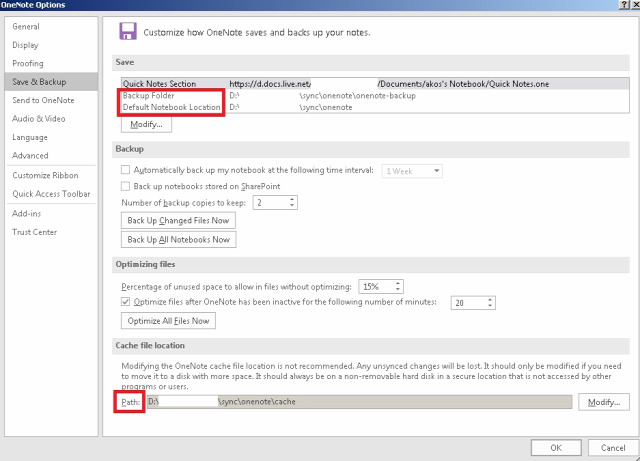

Microsoft Onenote Online

Tekinthetjük a Word Online lightweight változatának, egyszerű jegyzettömbnek tűnik, amiben viszont nem klasszikus dokumentumokat hozhatunk létre, hanem noteszeket, szükség esetén azon belül alnoteszeket, amibe a bejegyzések kerülnek. Finoman skálázható, hogy egy-egy noteszt, alnoteszt vagy jegyzetet kivel osztunk meg csak olvasásra vagy szerkesztésre. A mentéssel egyáltalán nem kell foglalkozni, mivel folyamatosan menti a dokumentum aktuális állapotát a háttérben néhány másodpercenként. Külön erősség, hogy a Onenotenak nem csak az online változata ingyenes, hanem az asztali gépre telepíthető kliensprogramja is, ami akkor lehet hasznos, ha nagyon lassú netet használunk, ekkor a kliensproram határozottan gyorsabb, mintha böngészőből használnánk. Profin meg van oldva, hogy a gyakran használt funkciók vannak csak előtérben, hogy ne zavarja meg a sok beállítási lehetőség a felhasználót, viszont sajátos igény esetén szinte nincs olyan, amit ne lehetne átállítani benne.

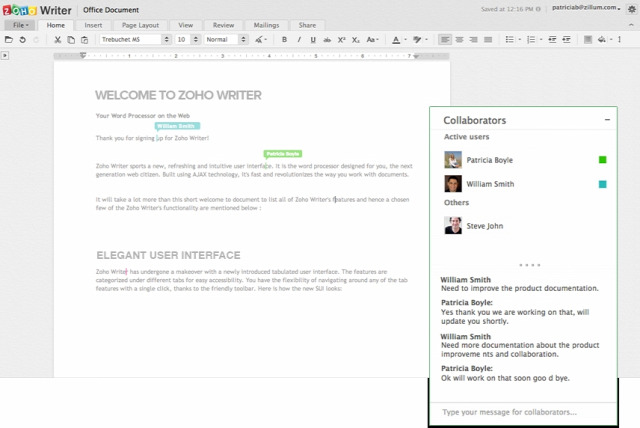

Zoho Docs – Zoho Writer

Ha valaki egy többszerzős szakkönyv megírásához keres professzionális eszközt, tökéletes választás. Gyakorlatilag nem merülhet fel olyan igény, amit a Zoho Docs ne tudna kielégíteni. Senkit se ijesszen el a számtalan feature, elvégre más programcsomagban sem kell foglalkoznunk minden rendelkezésre álló lehetőséggel, ami el van rejtve a beállítások közt. Nem kell beletanulni, hogy hogyan érjük el a korrektúrafunkciókat, a Zoho Docs egyértelműen, eltérő színnel kijelölve tudja mutatni, hogy ki, mit, mire, mikor módosított, ezen kívül nagyon egyszerűen lehet apró buborékokban szerkesztői megjegyzéseket írni egy-egy részhez. A funkciógazdagsága ellenére a Zoho Writer használata mégis egyszerű, mint a faék, ha nem akarjuk látni a tengernyi lehetséges feature-t, egyszerűen elrejthetjük. Ami különösen tetszik benne, hogy a szerkesztői jogosultságok finomhangolhatóak, mi több, a dokumentumok tulajdonosa azt is előírhatja, hogy a dokumentumot szerkesztő felhasználók csak akkor férhetnek hozzá, ha eléggé erős, adott hosszúságú és komplexitású jelszót használnak, esetleg kötelező kétlépcsős hitelesítéssel.

Ha valaki egy többszerzős szakkönyv megírásához keres professzionális eszközt, tökéletes választás. Gyakorlatilag nem merülhet fel olyan igény, amit a Zoho Docs ne tudna kielégíteni. Senkit se ijesszen el a számtalan feature, elvégre más programcsomagban sem kell foglalkoznunk minden rendelkezésre álló lehetőséggel, ami el van rejtve a beállítások közt. Nem kell beletanulni, hogy hogyan érjük el a korrektúrafunkciókat, a Zoho Docs egyértelműen, eltérő színnel kijelölve tudja mutatni, hogy ki, mit, mire, mikor módosított, ezen kívül nagyon egyszerűen lehet apró buborékokban szerkesztői megjegyzéseket írni egy-egy részhez. A funkciógazdagsága ellenére a Zoho Writer használata mégis egyszerű, mint a faék, ha nem akarjuk látni a tengernyi lehetséges feature-t, egyszerűen elrejthetjük. Ami különösen tetszik benne, hogy a szerkesztői jogosultságok finomhangolhatóak, mi több, a dokumentumok tulajdonosa azt is előírhatja, hogy a dokumentumot szerkesztő felhasználók csak akkor férhetnek hozzá, ha eléggé erős, adott hosszúságú és komplexitású jelszót használnak, esetleg kötelező kétlépcsős hitelesítéssel.

A Zoho Docs a sok-sok szolgáltatásból álló Zoho Suite része, egy domainnévre azért szükség van a regisztrációhoz, egy domain regisztrálása viszont ma már nem több 5-10 percnél, ha esetleg nem lenne.

A Zoho Docs ráadásul nagyon jól kombinálható a Zoho Projects-szel, ha például egy tankönyv írásakor a fejezeteket nyilván határidőkre kell megírni, különben az életbe sem készülne el a könyv.

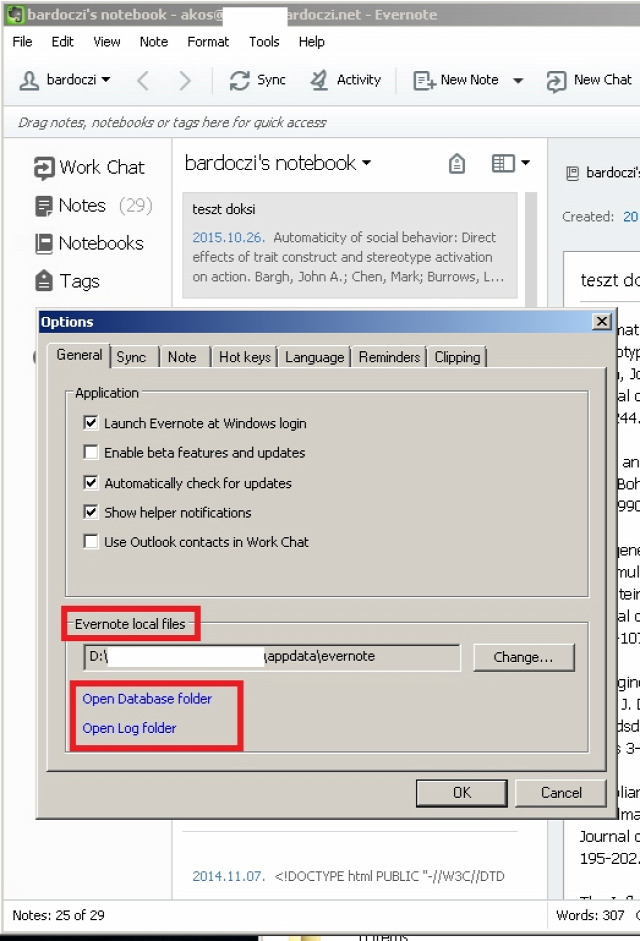

Evernote

A szép zöld elefántos alkalmazás a Onenotehoz hasonlóan minimalista megjelenésű, ugyancsak rendelkezik nagyon gyors asztali gépes változattal, ami automatikusan menti a változtatásokat, fontos eltérés viszont, hogy itt bizonyos lehetőségek, így a verziókövetés csak a fizetős változatban érhetők el.

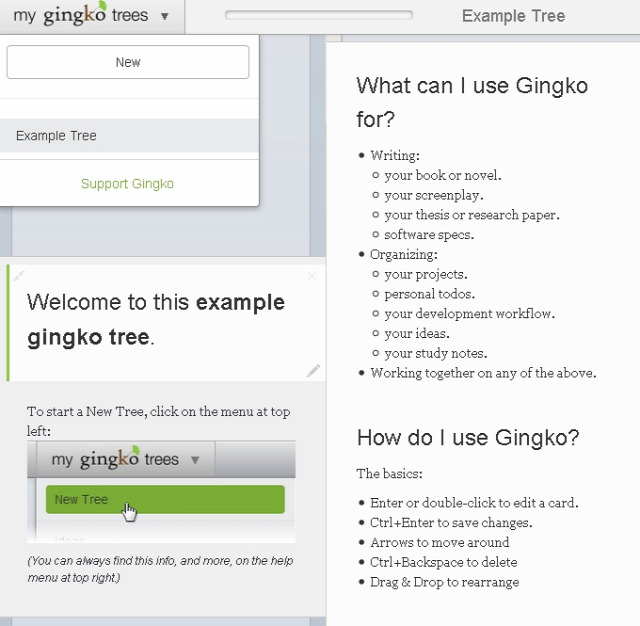

Gingko

Mindegy, hogy valaki apró feljegyzést készítene, egy komplett regényt ír, aminek a sztoriját menet közben találja ki vagy doktori disszertáción dolgozik, a Gingko mindre alkalmas. Különlegessége, hogy alkalmazkodik ahhoz, ahogyan az emlékezetünk tárolja, struktúrálja az ötleteket, amiket leírunk és mindezt nagyon szemléletesen meg is jeleníti. Egy cetlihez hozzá lehet fűzni leveleket, ahhoz al-leveleket, ezek sorrendjét lehet cserélgetni és így tovább. Ha valakinek olyan az írási stílusa, hogy tervezés nélkül írja azt, amit az elméjéből éppen kipattan, szükségszerűen nem lesz olyan strukturált, mint az előre megtervezetett cikkek, viszont természetesebb és kevesebb fontos részlet marad ki véletlenül, jobban a lényegre fókuszál. [Én például blogposztot így írok, - csak éppen Gingko app nélkül - annak minden hátrányával és előnyével. ] Viszont egy komolyabb cikk esetén érdemes megcsinálni, hogy először vetjük billentyűzetre a gondolatokat külön-külön levélkében, aztán amikor már több nem jut eszünkbe a témáról, akkor a levélkéket lehet rendezgetni, az ismétlődő részeket gyorsabban ki lehet szúrni, végül pedig mindebből egy jól struktúrált, ismétlődésektől mentes publicisztika vagy akár novella jöhet ki. Ez a kezdeti tagolás azért is fontos, mert egy egybefüggő dokumentumban nehezebben vesszük észre, ha ismételjük önmagunkat vagy egyszerűen valamelyik mondat nyelvhelyességi hibát tartalmaz.

Most pedig egy kis varázslat!

ízlés dolga, hogy valaki szivesebben szerkeszt dokumentumot böngészőben, teljesen online módon vagy kliensprogramon keresztül, ahol nyilván akkor is folytatódhat a szerkesztés, ha megszakad a netkapcsolat, mert annak helyreállása után a dokumentum azóta szerkesztett verziója kerül fel a tárhelyre. Viszont sokan tapasztalhattátok, hogy ha szerkesztetek valamilyen dokumentumot, akkor rendszerint, de nem mindig abban a mappában, amelyikben a dokumentum van, amíg a dokumentum meg van nyitva, létrejön egy vagy több átmeneti, rejtett fájl, például „~$tlitől a.doc”. Ezek a fájlok abban az esetben is létrejönnek, ha esetleg az automatikus mentés teljes egészében ki van kapcsolva, ugyanis ez a szövegszerkesztő belügye. Ha bezárjuk, az átmeneti fájlokat automatikusan törli, ha pedig lefagy a szövegszerkesztő, akkor az újraindítást követően ebből a fájlból tudja előcibálni a dokumentum utolsó ismert változatát akkor is, ha a felhasználó az automatikus mentést kikapcsolta és nem taposott eléggé gyakran a mentés gombra.

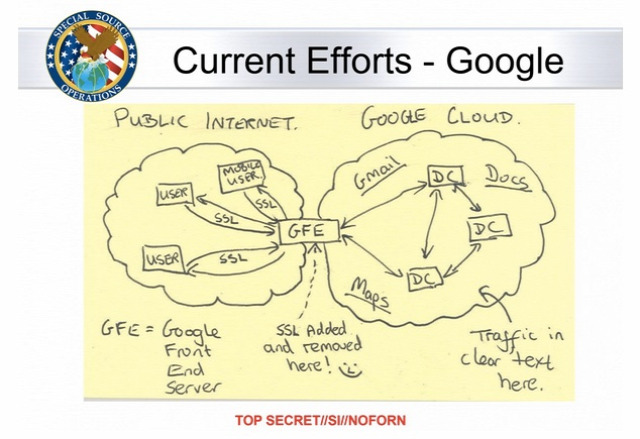

Természetesen ennek is van biztonsági vonatkozása: ha például egy cég főnöke egy szabadalmaztatás előtt álló gyógyszerészeti technológia végleges leírásán dolgozik, amiben részt vett sokszáz kutató tíz éven keresztül, miközben elköltöttek félmilliárd dollárt, jó esetben van annyi esze, hogy alkalmaz valamilyen titkosítást a gépén. Viszont az ideiglenes fájlok helye nem feltétlenül a dokumentumok számára kijelölt mappa, minél be van állítva a titkosítás, lehet olyan mappa is, ami tárol mindenféle átmeneti fájlt a háttérben és törli, ha már nincs rá szükség, mert a felhasználó a szövegszerkesztőből kilépett vagy kézzel mentette a fájlt. A törlésről pedig tudjuk, hogy az operációs rendszer számára csak annyit jelent, hogy felülírhatóként jelöl meg egy területet, de maga az adattartalom fizikailag nem semmisül meg. Ennek megfelelően ha valaki a laptopot ellopja, még ha nem is fér hozzá a munkadokumentumhoz, mivel az titkosított, esetleg még jelszóval is védett, az ideiglenes fájlokat ki tudja nyerni és meg is tudja nyitni!

Hogy szemléletesebb legyen a dolog, érdemes letölteni Windowsra a Recuva ingyenes változatát majd a telepítés után futtatni egy gyors scannelést és azonnal látszódni fog, hogy hány ezer fájl van, amik vagy alkalmazások ideiglenes fájljai vagy ismerős fájlok, amikor közül többet már száz éve töröltünk a lomtárból is, de minden további nélkül visszaállítható. A háttértáron minél nagyobb a szabad hely és minél kisebb az adatmozgás, annál több visszaállítható fájl fog maradni.

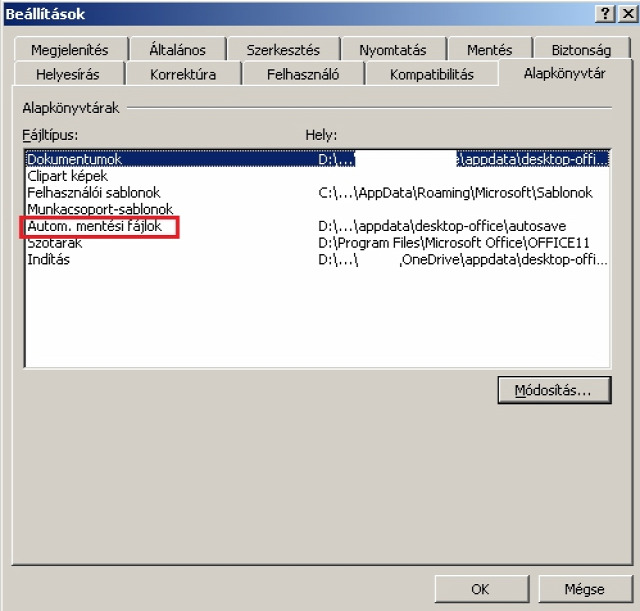

Márpedig amikor egy szövegszerkesztő alkalmazás vagy kliensprogram egy átmeneti fájlt eltávolít, az az operációs rendszer számára ugyanolyan törlésnek számít, minta a felhasználó törölt volna valamit kézileg. Ezért érdemes ellenőrizni, hogy a Word, OneNote, Evernote és a többi az átmeneti fájlokat hol tárolja és beállítható, hogy egy általunk létrehozott külön könyvtár legyen az a mappa, amiben ezek az átmeneti fájlok létrejönnek. Az átmeneti fájlok mappáját pedig érdemes EFS-sel vagy más fájlrendszeri szintű titkosítással titkosítani.

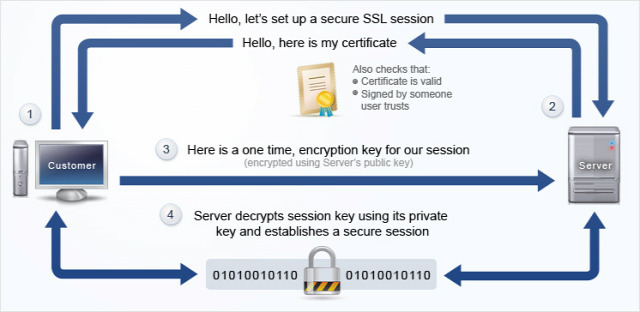

Emellett beállítható, hogy maga az ideiglenes fájlok mappája egy olyan mappa almappájában legyen, ami folyamatosan szinkronizál a Onedrive-val, MEGA-val vagy a Google Drive-val. Ahogy írtam, a jól nevelt alkalmazás automatikusan ment, az ideiglenes fájlokat pedig törli. Ezek a fájlhoszting szolgáltatások pedig természetesen nem tudják, hogy egy-egy fájl hagyományos felhasználói fájl vagy egy szövegszerkesztő által létrehozott ideiglenes fájl-e, azt folyamatosan töltik fel a felhőbe – és a lényeg – hogy amikor törli őket mondjuk a Word, amikor kilépünk belőle, a Onedrive/MEGA/Google Drive tárhelyen is kukába kerül [legalábbis az első kettőnél biztosan, a harmadikat meg nem használom, de emlékeim szerint ott is]. Mi ennek a szépsége? Azon túl, hogy a fájlhoszting szolgáltatásban a kukára kattintva egy órácskányi szövegszerkesztés után sok-sok hülye nevű fájlt figyelhetünk meg, ez pluszban biztosítja, hogy egy kiadós adatvesztés esetén mi magunk is elő tudjuk cibálni a dokumentumot, hiszen annak tartalmát tárolják ezek az ideiglenes fájlok. Mivel normális fájlhoszting szolgáltató egyébként is titkosított csatornán küldözgeti a fájlokat a felhőbe, ilyen szolgáltatás esetén nem kell különösebben tartanunk attól, hogy azt valaki közben lenyúlja, amíg a hálózaton halad, ahogy természetesen az Evernote és a Onenote kliens is titkosítva talicskázza fel a saját fájljait.

Az előbb leírt módszer szépsége, hogy a még az olyan ezer éves, verziókövetéssel nem rendelkező szövegszerkesztőknél is, mint amilyen egy nagyon régi MS Word, végülis prosztó módon, de megoldott a verziókövetés, hiszen a dokumentum korábbi változatai mind ott lesznek a felhőbeli lomtárban, ráadásul jó sok.

Lehet, hogy amit leírtam, töménynek tűnik, de azt, hogy mivel szerkesztünk, osztunk meg, hogyan oldjuk meg a verziókövetést és minimalizáljuk az adatvesztés és adatlopás kockázatát, csak egyszer kell kitalálni, majd normálisan beállítani, utána gyakorlatilag nem fordulhat elő olyan, hogy egy dokumentumot újra kell írni, mert a pendrive-ot lenyúlták, a Béla gépét ellopták, lehalt a rendszer, akármi.

Professzionális, mégis könnyen használható eszközök állnak rendelkezésre, amik ma már mindezt ingyenesen lehetővé teszik, érdemes élni a lehetőséggel és pár perc tanulással átszokni a pattintott kőkorban megszokott megoldásokról.

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm