Nemrég az egyik nagy kertévé készített egy erősen B-kategóriás riportot azzal kapcsolatban, hogy milyen pszichopaták lézengenek a netes társkereső oldalakon, ugyan ezzel egyáltalán nem foglalkoznék az ordas nagy csúsztatások, újságírói szempontból a bulvárt-jelleget csúcsra járató stílus és a fájdalmas egyszerűsítések miatt, ha nem szólaltatták volna meg Krasznay Csabát, aki széles körben az egyik legelismertebb kiberbiztonsági szakértő.

Nemrég az egyik nagy kertévé készített egy erősen B-kategóriás riportot azzal kapcsolatban, hogy milyen pszichopaták lézengenek a netes társkereső oldalakon, ugyan ezzel egyáltalán nem foglalkoznék az ordas nagy csúsztatások, újságírói szempontból a bulvárt-jelleget csúcsra járató stílus és a fájdalmas egyszerűsítések miatt, ha nem szólaltatták volna meg Krasznay Csabát, aki széles körben az egyik legelismertebb kiberbiztonsági szakértő.

A riport röviden arról szól, hogy a nagyokos, überszuper tényfeltáró újságírókisasszony felregisztrált az egyik legnagyobb hazai társkereső oldalra, majd elkezdett csevegni egy - később látni fogjuk - nyilvánvalóan fake felhasználóval, aki nem a saját képeit használta, a végén pedig jött a nagy-nagy lebuktatás-szembesítés egy Google-kereséssel. Azon sem lennék meglepve, ha a szuperzsurnaliszta a saját nevével, képeivel és mobilszámával végezte volna a "kutatást", na de ne szaladjunk annyira előre. Aztán jött az elmaradhatatlan pszichológusi "szakvélemény", ami vagy tényleg borzalmasan felületes és közhelyes volt, ami viszont a végeredmény, hogy teljesen hamis képest fest erről az egész jelenségről és a végén nem kevesebbet sütnek ki, minthogy a megcsípett pofa pszichopata vagy szociopata volt...

Mióta az eszemet tudom, érdekelnek a magatartástudományok és éppen három éve, hogy intenzíven elkezdtem kutatni a közösségi hálózatokat nem hagyományos módon használó felhasználók viselkedését a pszichikus nyomok, a szövegnyelvészet, az anonimizálási technikák elemzésének és a józan eszem felhasználásával. Azóta vagy így, vagy úgy nagyon sok felhasználót csíptem el, akik potenciálisan veszélyeset voltak.

Egy korábbi posztomban [amire valamikor még visszatérek ígéretemnek megfelelően] írtam már olyan közösségi szolgáltatásokról, ahova nem mehet be csak úgy bárki, mint a Pingsta.com, az Internations, a Bestofallworlds vagy a Quibb. Nos, ahova anno kerültem, még ennél is kritikusabb szolgáltatás volt több olyan szempontból, hogy megengedhetetlen volt, hogy valaki kamu névvel legyen fenn. Akkoriban időm volt, mint a tenger. Egy ilyen VIP-közösségi oldalon észleltem egy felhasználót, aki több szempontból is gyanus volt, ami pedig abszolút perdöntő, hogy bizonyítottan más képét használta fel, de olyan hülyén, hogy azt még a Google Képkereső szolgáltatása is azonnal kiköpte. A felhasználót jelentettem, nagyon megköszönték, kirúgták és böngésztem még egy kicsit, így találtam még 2-3 ilyen felhasználót, akikről szintén kiderült, hogy kamu-júzerek és átverési céllal vannak fenn. Aztán a szolgáltatás egyik fejesétől kaptam egy emailt, hogy lenne-e kedvem további vadászgatásra, amire persze igent mondtam.

Nos, azt a melót már régen nem csinálom, viszont a fake felhasználókat a nagyobb és kommerszebb webkettes szolgáltatásokban azonnal észlelem, ennek később lett jelentősége.

Nem titok, hogy a Facebookon keresztül végzek szociálpszichológiai kutatásokat, ahol természetesen több, nem saját saját nevemen futó felhasználót alkalmazok. Az egyik kísérletemben olyan elképesztő mennyiségű álarc mögé bújt felhasználó jelölte a teszt felhasználómat, hogy szó szoros értelemben irtani kellett őket, hogy az alaposan megtervezett kísérletet ne befolyásolják. A tesztjúzereim a szóban forgó kísérletben: egy vonzó külsejű bögyös hölgy, egy 16 éves, ámde vén pedomacikat mágnesként vonzó kisfiú és egy Adonisz kinézetű srác. Mondanom sem kell, hogy mindet jelölték hűvös halomra, de annyian, hogy a korlátot csak az jelentette, hogy a Facebookon maximum 5000 felhasználója lehet valakinek, a kamu identitással kapcsolatot létesíteni próbáló felhasználóból elképesztően sok volt. Ennek a tanulságairól írnék szigorúan csak olyan aspektusból, hogy milyen motiváció vezérli az embereket, amikor álarc mögé bújnak.

A. kategória - ilyenről van szó az RTL Klub riportjában.

A. kategória - ilyenről van szó az RTL Klub riportjában.

1. indítékuk: ha ideig-óráig egy sikeres, jól kinéző ember identitását veszi fel, népszerű lesz, rommá lájkolják a képeit, annak ellenére, hogy ordít a fake-jelleg, egy targoncányi levelet kap. Ez növeli az egójukat és mivel a kibertérben jobban érzik magukat más bőrében, mint a valóságban, a Facebookra valósággal úgy szoknak rá, mint a heroinra a folytonos megerősítés miatt. És még egy nagyon fontos dolog: az unalom!

2. módszereik: kamu kép, ismeretlenek jelölgetése ezerrel, társkeresős csoportokhoz való csatlakozás és persze ottani menőzés

3. azonosítás: ezeknek az embereknek szinte mindegyike nagyon buta. Annyira, hogy olyan képet használnak fel, hogy azt a Google Képkereső azonnal köpi illetve a neten semmilyen további forrás, magyarul létezésükre utaló nyom nem található a nevük alapján. Nagyon gyakoriak az ordító nyelvtani hibák a szövegeikben, mivel alapvetően ostobák.

4. egyéb: általában veszélytelen hülyék, esetleg stalkerek, akik élvezik, hogy valaki ismerőseként többet láthatnak más magánéletéből

B. kategória

1. indíték: az anonimitásuk megőrzése egyszerűen kamu, de sokszor gyakori, valódinak tűnő névvel. Szintén gyakori motiváció az unalom.

2. módszereik: nem vagy csak ritkán használják más képeit - viszont sokszor megtévesztő módon! - illetve a kamu név

3. azonosítás: ellentmondásos információk, olyan tartalmak megosztása, amit egyébként az illető a valódi nevével nem vállalna, azaz a másik, valódi accountjával, saját nevén. A pszichikus nyomok és hasonló mondatszerkesztési stílus használata más, létező felhasználóéhoz [ami a saját, való FB-profiljuk] hasonló, ami ugyebár egyre jobban kereshető

4. egyéb: elképzelhető, ha az anonimitásukat azért használják, hogy feltérképezzek a terepet, annak megállapítására, hogy kinek a személye lehet számukra érdekes. Az esetek döntő többségében szintén ártalmatlanok.

C. kategória - stalkerek, azaz kukkolók, egyebek

Indíték, módszerek, azonosítás: a B-csoportra jellemzőek, ehhez jön még az unalom, de már egyértelmű haszonszerzési céllal. Például valamilyen szolgáltatás felfuttatása, ami esetenként közvetett anyagi haszonszerzéssel jár. Konkrétabban fogalmazva még korábban, amikor boldogot-boldogtalant felvettem ismerősnek, megjelent egy csinos maca - akiket elképesztő valószínűséggel jelölnek vissza ismerősként az átlagos felhasználók - így tették ezt az ismerőseim is. Mivel a kibertéri nagyasszony engem is bejelölt ismeretlenül, azonnal hajítottam a Google Képkeresőbe, amiből kiderült, hogy egy ruszki modell képét használta. A fala pedig tele volt, hogy-hogynem ugyanarra a frissen indított hírportálra való hivatkozással. Kb. néhány perc billentyűzéssel nem csak azt állapítottam meg, hogy a felhasználót nyilván azért hozták létre, hogy valami fos online lapnak termeljen olvasottságot, de még azt is, hogy személy szerint konkrétan ki állt a profil mögött. A dolog pikantériája, hogy amikor mindezt megírtam annak a 15-20 távoli ismerősömnek, akik az kamu júzer ismerősei közt voltak, alig volt valaki, aki ennek ellenére törölte volna az ismerősei közül, néhányan pedig a fejemhez vágták, hogy minek foglalkozok ezzel. No comment. Azóta persze a public bardóczi ákos account bezárt, olyan értelemben, hogy engem ne jelölgessen a vérciki általános iskolai osztálytársak egyike vagy éppen egy laza ismerős sültbunkó párja sem 80-as IQ-val. Kell a francnak másodlagos FB-account tele idiótákkal.

Egyéb az ilyen típusú fakererről: veszélytelen, de halálosan idegesítő, hiszen tisztességes ember egy tartalmat vagy fizetett hirdetéssel hypeol vagy olyan accounttal, ami nem valódi ugyan, viszont a felhasználók eleve úgy veszik fel ismerősnek, hogy erről tudnak. Azaz például, ha egy blogger jól ismert fantázianévvel regisztrál, nyilván kivétel, viszont a Facebook T&C-je szerint ha valaki nem valódi névvel használja a Kéktaknyot, bármikor kérhetik, hogy igazolja magát a személyi igazolványának scanjének beküldésével, különben a fiókot jegelik.

D. kategória

D. kategória

1. indíték: kimondottan kártékony, erőszakos bűncselekmény szándéka

2. módszereik: kamu identitás felvétele, ezt követően tipikusan nőkkel, zsarolható fiatal melegekkel vagy gyerekekkel vesznek fel kapcsolatot, majd találkozóra csalják őket

2.1. általában olyan helyre, ami nem eléggé forgalmas ahhoz, hogy az áldozat ki tudjon lépni a szituációból

2.2. az áldozat idegen kocsijába száll be vagy lakására megy el

2.3. érdekesség, hogy az átverhetőség és naivitás sokszor köszönő viszonyban sincs az intelligenciával. Az elkövető viszont nem ritkán sokkal intelligensebbnek mutatja magát, mint amilyen, csak éppen az agya az átverésre van ráálva, ezért tűnik intelligensebbnek.

3. azonosítás: social engineering eszközök mellett kifinomult, nyilván netes közegre adaptált OPSEC-technikákat igényel, amik bonyolultak ugyan, de nem drágák. Jópár évvel ezelőtt Sipos Zoltán, az egykori Bombagyár-staff tagja egyik projektjében igencsak jó hatásfokkal fogott így több pedofilt is. A cikk már nincs fenn az eredeti helyen, viszont a Youtube-videót mindenképp érdemes megnézni. A hatóságok is alkalmaznak fedett nyomozókat, akik fenn vannak a társkereső oldalakon, közösségi szolgáltatásokban és nem kevés erőbefektetéssel azonosítják a kártékony vagy potenciálisan kártékony felhasználókat.

Ezzel kapcsolatban egy személyes sztorit mindenképp meg kell írnom. Még sok-sok éve, amikor én magam is használtam társkereső szájtokat, írt nekem egy pofa, aki nem kertelt sokat, szinte azonnal ráment arra a témára, hogy nagyon vonzzák a kislányok, nem tudja, hogy mit tegyen és alig talál valakit, aki hasonszőrű lenne, hátha én ismerek valakit, aki szintén a kiscsajokat szereti. Először le sem esett, majd írtam neki, hogy nem ismerek, de vannak rá terápiás módszerek, amikkel az ezirányú késztetéssel együtt lehet élni és elérik, hogy az illető ne legyen pedofil bűnöző. A dolog egy idő után gyanus lett, majd rájöttem, hogy az illető egy rendőrségi fedett nyomozó hölgy volt, akinek miután ezt megírtam ezt, megdumáltuk, hogy mindketten hallgatunk, de azért egy kávét végül mégiscsak megittunk úgy szolgálaton kívül :)

4. egyéb: pszichopátia/szociopátia felmerül, de nem minden erőszakos bűnöző pszichopata!

E. kategória - impersonalization aka evil twin

1. indíték: kimondottan egyvalaki megszemélyesítése, a nevével és személyével való visszaélés, gyakorlatilag mindig aljas szándékkal

2. módszereik: alaposan tanulmányozzák az áldozatról fellelhető információkat, különös tekintettel az illető ismeretségi körére. Aztán az áldozat nevében tesznek dolgokat vagy írnak lejárató szándékkal, akit csak akarnak, innen kapta a jelenség az evil twin nevet. Nos, amikor irkáltam politikai témában is, az én nevemmel is visszaéltek, mégpedig többször is és a dolog ellen szinte semmit sem tudtam tenni azon kívül, minthogy az ismerőseim figyelmét felhívtam rá. Viszont ilyenkor számolni kell azzal, hogy az emberek jobban megjegyzik azt, hogy az illető nevében mit követtek el, ami rátesz egy lapáttal a kellemetlenségre, így az áldozat megítélése fog romlani! Hasonlóan ahhoz, mint amikor valakit megerőszakolnak, nagyon sokan az áldozatot hibáztatják. Visszatérve az én esetemre, nem tudok mit kezdeni azzal a barommal, aki mondjuk egy bardocziakos@freemail.hu címről kap olyan levelet, ami sem formájában, sem tartalmában nem vall rám, de elhiszi, hogy én írtam, holott a valódi email-címem millió meg egy helyen kint van. Az email-cím ugyan minden további nélkül megmókolható, viszont a digitális aláírás, ami az összes levelemnél ott van, már szinte egyáltalán nem.

3. azonosítás: nehézsége attól függ, hogy mennyire felkészült technikailag a kutató. Én az összes tudomásomra jutott esetben azonosítottam az elkövetőt, persze nem pereltem, sejthetik, hogy miért nem...

4. egyéb: szintén nem feltétlenül pszichopata az elkövető és ezzel kapcsolatban eszembe jutott ismét egy kivétel. Egy tagnak valaki létrehozta az második énjét még az iWiW-érában és el nem tudta képzelni, hogy ki lehet az, majd kiderült, hogy nem egy kidobott ex volt az elkövető, hanem egy enyhén retardált unokaöcsi.

F. kategória - kifinomult csaló, célzott, haszonszerzési, csalási céllal kreált identitása olyan környezetben, ahol esélyes, hogy talál is áldozatot. Egy korábbi posztomban utaltam rá, hogy erről majd írok később.

A mostani poszt terjedelmi korlátait meghaladja, hogy részletezzem azokat a módszereket, amivel a kifinomultabb csalások azonosíthatók, ahogy most a megelőzési módszerekbe sem megyek bele, abba sem, hogy hogyan segítettem ki másokat egy-egy ilyen helyzetből, akik ismerőseim ismerősei voltak és tudták, hogy foglalkozom ezzel, ezért kérdeztek engem, hogy mit lehet tenni.

Ha esetleg az Olvasó érdeklődését annyira felkeltette a téma, hogy fake-huntingba kezdene, néhány elemi tanács:

0. inkább bele se kezdjen!

1. az ezzel kapcsolatos szakirodalom szegényes és szétszórt, messzemenően multidiszciplináris témáról van szó, ahogyan maga a kriminalisztika is az, amibe szintén bele kell mélyedni

2. Az előbb emlegetett módszertan kapcsán kiemelném az OPSEC-irányelvek pontos betartását és gyakorlását, valamint azt, hogy jól létrehozni egy kísérleti identitást közel sem olyan egyszerű, mint amilyennek tűnik, hiszen mi magunknak is fake-bőrbe kell bújnunk. Mesterségesen még mindig nem generálható le olyan arc, ami nem természetellenes és még vonzó is. így nincs mese, a rosszfiúk módszerét alkalmazva valahogyan mégiscsak létező személy képét kell használni olyan módon, hogy gyakorlatilag kizárható legyen, hogy a kölcsönvett kép miatt az adott személy sérelmet szenvedjen - magyarul a világ túloldaláról kell szerezni képet - ezt a képet pedig olyan módon kell manipulálni, hogy azt a képkereső motorok ne találják meg, valódinak tűnjön. A várható előnynek jóval nagyobbnak kell lennie, mint az azzal járó morális problémával, hogy elvben ez is visszaélés más fotóival!

Ugyan high-tech módszerekkel lehetséges generálni nem létező, de annak tűnő személyeket, ez vélhetően kivételszámba meg. íme erre gondoltam, a poszt a videó alatt folytatódik:

4. győződjön meg róla, hogy pszichológiailag alkalmas rá! Abban az esetben, ha a katonai sorozása során a 7/2006. (III. 21.) HM rendelet alapján a pszichikai alkalmassága kiváló vagy jó kategóriába tartozik, megfelel. Ha ilyen vizsgálattal nem rendelkezik, erre képesített pszichiátertől vagy klinikai szakpszichológustól tud olyan személyiségvizsgálatot kérni, amivel kizárható a paranoiditásra, skizofréniára vagy nagymértékű emociolális labilitásra való hajlam, lévén, hogy az ilyen kutatás megterhelő, a szakszerű kutatás még a pontos kísérlettervezés mellett is gyakorlatot igényel. Ez azért is fontos, hogy nehogy pszichésen belefolyjunk az általunk működtetett, kutatás eszközeként szolgáló identitásba. Súgva megjegyzem, hogy a jól elvégzett Rorschach-teszt illetve MMPI azt is kimutatja, ha a vizsgált személy csalni próbál.

5. az OPSEC-elvek betartásán túl vegyük számításba, hogy függetlenül az elért sikerektől, különösen elővigyázatosnak kell lenni az eredmények publikálásakor vagy ha konferencián beszélünk a témáról - hiszen nem lehetünk benne biztosak, hogy az érintett elkövető nem szerez róla tudomást, aztán ránk száll. Na, ez komoly akadály. Ugyanis a tudomány elvárja, hogy konkrétumokban fogalmazzunk, ugyanakkor ha túlságosan anonimizálunk egy-egy case studyt, a végén valami olyan rizsázás lehet belőle, amire mondhatja a hallgatóság, hogy tudományos szempontból értékelhetetlen vagy hiteltelen. Ugyanakkor én mondjuk máig bánom, hogy amikor lett volna rá lehetőségem az egy konferencián, nem inkább erről a témáról beszéltem. Még hozzáteszem, hogy a saját kísérleti felhasználónkat is simán kirúghatja a Facebook, ha elkövetünk olyan ordas hibákat, mint például az, hogy semmilyen módon nem fedjük el, hogy arról a gépről lépünk be, amelyikkel a saját fiókunkat is használkjuk [cookiek, IP-cím, HTTP-fejlécek, etc].

6. a fake-profilok azonosítása bizonyos mértékben automatizálható, de ennek megvannak a maga korlátai. Konkrétan arra gondolok, hogy egy Facebookon futtatott alkalmazás kereshet ritka szófordulatokat, amik egyaránt előfordulnak a fake-profil posztjai, kommentjei vagy képaláírásai közt és az azt működtető valódi névvel használó felhasználónál is. És ez még egy egyszerűbb eset. Csak éppen a Facebook túl nagy számú számú lekérdezés után kirúghat. így természetesen a social webre írt appok készítésével is meg kell ismerkedni.

Végül az elején említett videóriport itt, amit vagy túlságosan megvágtak vagy tényleg egyedül Csaba mond értelmeset.

Az RTL-es szerkesztőnek üzenem, hogy értem én, nézettséget kell termelni, de ez tényleg nem az a műfaj, amit bárki művelhet csak úgy, a megszólaltatott pszichológusnak pedig azt, hogy attól, hogy valaki más képét használja fel, nem pszichopata, valószínűbb, hogy egy unatkozó hülye, amilyenből egy kísérleti FB-fiókomon keresztül olykor 30-40-et (!!) látok naponta és ahogy írtam, általában nem valami agytrösztök. Azt is illendő lett volna megemlíteni, hogy a pszichopatáknak vannak közös vonásaik ugyan, de két egyforma nincs. Ezért rendkívül nehézkesek az ezzel kapcsolatos kutatások. [lásd még: Kímélet nélkül, Robert D. Hare; Sikeres és bölcs pszichopaták, Kevin Dutton]

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Higgyék el nekem, ha lenne olyan fikablog, ami konkrétan a tudományos fórumokról mazsolázik, bőven fel lehetne tölteni tartalommal rendszeresen, ugyanúgy, ahogy a klasszikus tematikájú fikablogok feltöltik rendszeresen a posztjaikat RajVIP-ről, Facebook legsötétebb bugyraiból és hasonló helyekről származó fotókkal.

Higgyék el nekem, ha lenne olyan fikablog, ami konkrétan a tudományos fórumokról mazsolázik, bőven fel lehetne tölteni tartalommal rendszeresen, ugyanúgy, ahogy a klasszikus tematikájú fikablogok feltöltik rendszeresen a posztjaikat RajVIP-ről, Facebook legsötétebb bugyraiból és hasonló helyekről származó fotókkal.

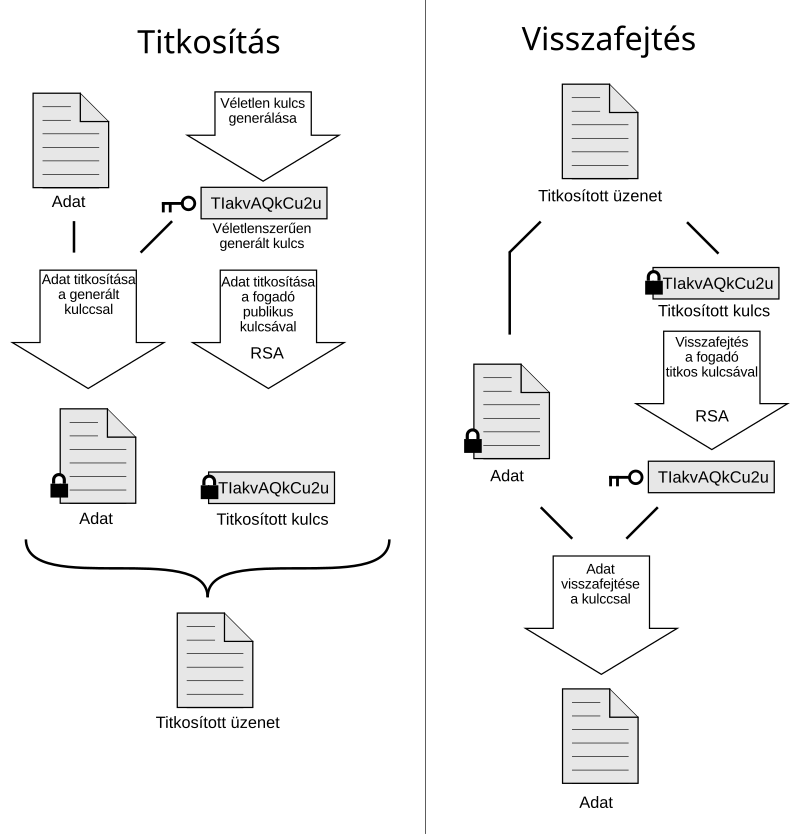

Az asszimmetrikus titkosítás gyakorlatilag minden esetben az RSA módszeren alapul, aminek a működését a következő módon szemléltetném, ráadásul már-már tankönyvi nevekkel: Alice szeretne üzenetet küldeni Bobnak, viszont abban az esetben, ha Alice az üzenetet titkosítja, akkor a titkosításhoz szükséges kulcsot is el kellene juttatnia Bobnak, hogy Bob ugyanazzal a kulccsal az üzenetet vissza tudja fejteni. Abban az esetben, ha a titkosításhoz szükséges kulcsot közben elkapják a titkosított üzenettel együtt, a titkosítás semmit sem ér, hiszen vissza tudja fejteni az is, aki elkapta. Ezzel szemben az asszimmetrikus titkosításnál Alice és Bob egyaránt rendelkezik egy kulcspárral: mindkettőjüknek van egy saját, privát kulcsa, amit csak ő ismer és egy publikus kulcsa, amit bárki ismerhet és ismernie is kell, ha titkosított üzenetet szeretne küldeni neki. Ebben az esetben a történet a következő módon néz ki:

Az asszimmetrikus titkosítás gyakorlatilag minden esetben az RSA módszeren alapul, aminek a működését a következő módon szemléltetném, ráadásul már-már tankönyvi nevekkel: Alice szeretne üzenetet küldeni Bobnak, viszont abban az esetben, ha Alice az üzenetet titkosítja, akkor a titkosításhoz szükséges kulcsot is el kellene juttatnia Bobnak, hogy Bob ugyanazzal a kulccsal az üzenetet vissza tudja fejteni. Abban az esetben, ha a titkosításhoz szükséges kulcsot közben elkapják a titkosított üzenettel együtt, a titkosítás semmit sem ér, hiszen vissza tudja fejteni az is, aki elkapta. Ezzel szemben az asszimmetrikus titkosításnál Alice és Bob egyaránt rendelkezik egy kulcspárral: mindkettőjüknek van egy saját, privát kulcsa, amit csak ő ismer és egy publikus kulcsa, amit bárki ismerhet és ismernie is kell, ha titkosított üzenetet szeretne küldeni neki. Ebben az esetben a történet a következő módon néz ki: