Amikor valaki egy ideig messze nincs a legjobb formájában, - na ezért nem volt itt sokáig poszt - amellett, hogy elgondolkozik azon, hogy miért nincs, nem tud elvonatkoztatni a korábbi ismereteitől, aztán ha úgy adódik, könnyű ráharapni valamilyen magatartástudományi témára, olyan jelenség kapcsán, ami sokakat érint, de utánascrollolva kiderül, hogy veszélyesen keveset lehet még tudni róla. Magatartás és magatartást befolyásoló tényezők, amik viszonylag újnak számítanak, mint amilyen a... …vajon mi? Mint a közösségi média. Na meg az online társkereső rendszerek, amik lehetnek hasznosak, viszont akár pokollá is tehetik egy-egy felhasználó életét.

Amikor valaki egy ideig messze nincs a legjobb formájában, - na ezért nem volt itt sokáig poszt - amellett, hogy elgondolkozik azon, hogy miért nincs, nem tud elvonatkoztatni a korábbi ismereteitől, aztán ha úgy adódik, könnyű ráharapni valamilyen magatartástudományi témára, olyan jelenség kapcsán, ami sokakat érint, de utánascrollolva kiderül, hogy veszélyesen keveset lehet még tudni róla. Magatartás és magatartást befolyásoló tényezők, amik viszonylag újnak számítanak, mint amilyen a... …vajon mi? Mint a közösségi média. Na meg az online társkereső rendszerek, amik lehetnek hasznosak, viszont akár pokollá is tehetik egy-egy felhasználó életét.

Korábban magyar nyelven is cikkeztek róla, hogy a közösségi médiával az a nagy helyzet, különösen a mindenhol ott lévő Facebook-kal, hogy hasonló értékrendet valló, érdeklődésű kontaktjaink vannak, akik megerősítenek a saját értékrendünkben, legyen az bármilyen is. A valóság is így működik, hol itt a baj? Több ponton is, ahogy már én is írtam róla, például ott, hogy szemben a valósággal, a Facebookon nem nagyon fordul elő olyan, hogy valaki teljesen más típusú emberekkel is kapcsolatba lép, mivel ha úgy tetszik, a találóan elnevezett buborék-elmélet szerint be van zárva egyfajta képzeletbeli buborékba, él az alternatív valóságában és esély nincs rá, hogy onnan kitörjön vagy egyáltalán kilásson.

Konkrétabban: képzeljünk el egy mai tizenévest vagy huszonévest, akinek az ismerősi körét nagyrészt kétes értékrendű szararcok adják, akiknek simán belefér olyan dolgokat csinálni, ami amúgy normális embernek kevésbé. A képzeletbeli tizenéves, huszonéves pedig azoktól a figuráktól kapja a lájkokat és kommenteket, akiktől finoman fogalmazva minden szülő félti a porontyát. Ahonnan pedig jönnek a lájkok, kommentek, interakciók, egyrészt növelik az érintett egóját, másrészt éppen emiatt a megerősítést jelentő szararcok tartalmai kerülnek előtérbe a timelineon és lám-lám, máris olyan valakit látunk, aki totálisan bebetonozta magát egy olyan közegbe, ahol például nem kínos iskolázatlannak lenni, kurválkodni, céltalanul élni az életet, na meg úgy általában olyan dolgok, amiktől aztán tényleg mindenki féltette a saját csimotáját.

A valós életben spontán kapcsolatba lép egymással mondjuk egy céltudatos, értelmes figura és kevésbé céltudatossal, több is történik, mint információcsere, a Facebookon ilyenre szinte esély sincs! Éppen a buborék-hatás miatt. Márpedig nem lehet figyelmen kívül hagyni egy olyan szolgáltatást, amit mérések szerint átlagosan napi 1,5+ órát használnak, azt meg jól tudjuk, hogy a fiatalabb korosztály eufemizmussal élve kevésbé szerencsés, célját kereső részének az agyába be van kötve a Kéktakony.

A helyzet különösen necc, főleg, ha azt nézzük, hogy nagyon sok rossz szokás megváltoztatásánál nagyon sokat játszik a környezet, akár életmódváltásról, akár a dohányzásról való leszokásról vagy hasonlóról van szó. És persze az érintett általában nem tudja, hogy már rég webkettő- és okosbizbasz függő. Világos, hogy ha valaki már el is szánta magát valamilyen változtatás mellett, amiben valaki akár még segít is neki, alighanem a webkettő-használati szokásokat is meg kellene változtatni, csak azzal kapcsolatban van kevés használható információ, hogy hogyan. Ahogyan még olyan alapvető kérdések sem tisztázottak, hogy affektív betegségben szenvedő arcok többet töltenek a közösségi weben, viszont az affektív zavar oka a közösségi web vagy kiváltója.

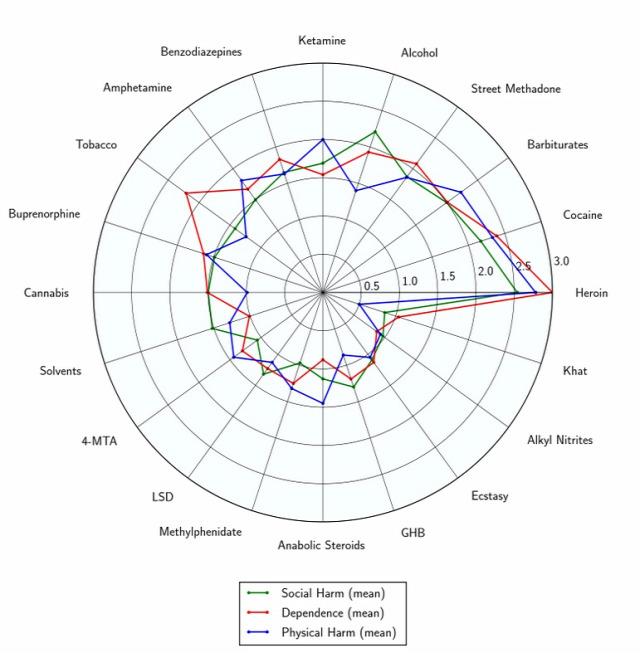

A másik dolog, amit közelebbről megnéztem, hogy az online társkeresők húspiaca hogyan hathat szerencsétlen esetben. Mondanom sem kell, hogy erre ugyanúgy rá lehet függeni, mint a mértéktelen zabálásra, egészséget veszélyeztető mennyiségű munkára vagy az olyan erős reinforcer-profillal rendelkező drogokra, mint a metadon, kokain vagy a ketamin, amikkel ráadásul számos más függőség keresztdependenciát mutat, nem nehéz belátni, hogy akinek valamilyen jóféle drog padlógázig taposta az agyi jutalmazórendszerét, ha le is szokik róla, könnyen választ olyan tevékenységet, ami hasonlóan pörgeti a jutalmazórendszert anélkül, hogy azért különösebben tenni kellene. Ha társkeresőzésről és függőségről van szó, sanszosabb a szexfüggőség kialakulása, amit nem könnyű megkülönböztetni a kiugróan magas szexuális étvágytól, de nem lehetetlen. A szexfüggőség ugyanis egyrészt a mindennapi életvitelt nehezíti meg, másrészt a szex átmehet egyfajta befelé forduló agresszióba, amivel valaki megoldatlan problémákat kompenzál – és persze az érintett miért is venné észre mindezt. Mocskos egy ördög kör, ugye?

Ami a jó öreg netes társkeresést illeti, valaki jobb esetben elviseli, hogy bizony el vagyunk eresztve idiótákkal rendesen, rosszabb esetben lejjebb teszi a lécet, aztán még randizik is olyannal, akit könnyen lehet, hogy a valóságban az életbe sem szólítana meg. De még ha nem is akad azonnal valaki horogra, a felhasználó rendszeresen lesegeti a szolgáltatást, hátha ráírt álmai asszonya vagy a szőke herceg fehér lófasszal, ráadásul éppen úgy, ahogy egy szerencsejáték-függő egy rakás bukó után már csak azért is cibálja a félkarú rablót, mert néha nyer. Csak éppen ebben az esetben a felhasználó nem pénzt veszít, hanem a normálisabb dolgokra fordítható idejének és energiájának, na meg a természetes egójának egy-egy darabját.

Emberünk megnézi a felhozatalt, felveszi a kapcsolatot egy rakás neki tetsző felhasználóval, ebből válaszol is néhány, majd ha jön az elutasítás még a személyes találkozás előtt vagy az első néhány együttlét után nem sokkal, jön a csalódás, befelé forduló düh, ha a felhasználó úgy gondolja, hogy nem elég jó másnak, díszdobozban érkezik az önvád, distressz, egy szóval olyan dolgok, amik élve zabálják meg az érintettet. Aztán a jó ég tudja, hogy mennyire fordul ki magából és romlanak a kapcsolatteremtési skilljei, általános kapcsolati sémái, mire lejön az „anyagról”, legyen az akár Tinder, akár Match.com vagy úgy egyáltalán bármelyik. Másrészt társkeresőzés közben könnyen kialakulhat egy olyan stratégia, hogy jó sok másik felhasználóval levelezget valaki, miközben az emberi kapcsolatai egyre felszínesebbé válnak.

Ilyenkor aztán sokszor mintha csak reménykedni lehetne benne, hogy akinél ilyet látok, legalább részben belátja, hogy a közösségi médiára és a társkeresőzésre egyaránt igaz, hogy mértéktelenül használva gyorsan ható méreg. Egyúttal amikor ezt írom, pipa vagyok, egyrészt azért, mert a közösségi szolgáltatások és az okosbizbaszok konkrétan felkészületlenül érték el a fejlett világot. Azaz amíg otthon jó esetben megtanulja mindenki, hogy mennyi alkoholt szabad fogyasztani, milyen gyakorisággal, Amszterdamban, hogy mennyi zöldet szabad fogyasztani, sátöbbi, addig a leginkább veszélyeztetett nemzedéknek a szülei nem rághatták a szájába, hogy hogyan használják a social webet úgy, hogy ne függjenek rá. Ezen kívül az is halálosan nyomasztó, hogy míg egy alkoholistát felismer a környezete a szagáról, jó esetben egy a drogost, az adott drogra jellemző klinikai megjelenés alapján, a folyamatos, mértéktelen mobilbaszogatásnál ennyire nem egyértelmű a helyzet, holott egy életminőséget súlyosan rontó megszokással csak azt követően lehet mit kezdeni, miután azt sikerült azonosítani.

Ahogy minden jóféle függőség, ez is hajlamos konzerválni és elmélyíteni a kialakult élethelyzetet, a Facebook, az Ista, az Ask.fm egyaránt arra hajlamosít egyeseket, hogy a kontaktjaikra jobban figyeljenek. A baj akkor van, hogy egyrészt folyamatosan másokhoz hasonlítgatják önmagukat, ami eleve stresszforrás, inger elmaradáson keresztül stressz, rövidebben frusztráció, ha a saját fotó vagy poszt nem kapja meg az elvárt érdeklődést, mindennek tetejében az érintett ha a környezetére figyel, önmagára kevesebb figyelem marad.

A megoldás? Gyakran bőven túlmutat annyin, hogy kevesebbet használja az érintett és kész, az meg világos, hogy sokkal gyakrabban lenne indokolt terápiás beavatkozás, mint amennyiszer valaki el is jut oda. Hamarosan jön a tavasz, meg az omegajó idő, amit bárki megtehet, hogy otthon hagyja az okosmobilt és kibóklászik a természetbe, elmegy könyvtárba vagy hasonló. Hogy a netfüggőség, társkereső függőség hogyan azonosítható, azzal kapcsolatban már tengernyi cikk született. Aki érintett, ne csak reménykedjen, tegyen is valamit.

Az egyszerűsítésekből adódó pontatlanságokért elnézést mindenkitől, aki hivatásszerűen foglalkozik magatartástudománnyal!

Kép: Wikipedia, Facebook Detox, Subba

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban.

Felderengett az, amit egy ismerősöm ismerőse mondott azzal kapcsolatban, hogy hogyan mentek be ingyen zabálni egy esküvőre középiskolás korukban. Egyrészt ismerős ismerőse volt, másrészt simán lehet, hogy kamu, a lényegen nem változtat. Ilyen nyilván csak akkor fordulhat elő, ha nincs vendéglista vagy van éppen, csak nem ellenőrzik eléggé, így annak, aki bejut és le is bukik, esetleg kevésbé kell retorzióktól tartania, konkrétan attól, hogy kidobják. A hatékony megtévesztésen alapuló bejutás kivitelezésének esélye sokkal jobb abban az esetben, ha a megtévesztő úgy gondolja, meggyőződése, hogy a másikat meg tudja téveszteni, így nem kell tartania a lebukástól vagy annak esélye csekély, ilyen módon nem jelentkeznek az olyan, izgatottságra utaló jelek, amik többek közt akkor figyelhetők meg, ha valaki a másikat meg akarja téveszteni. Paul Ekman klasszikussá vált könyvében többek közt gyakorlatilag ugyanezt írja le a hazugságok természetével kapcsolatban. A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns.

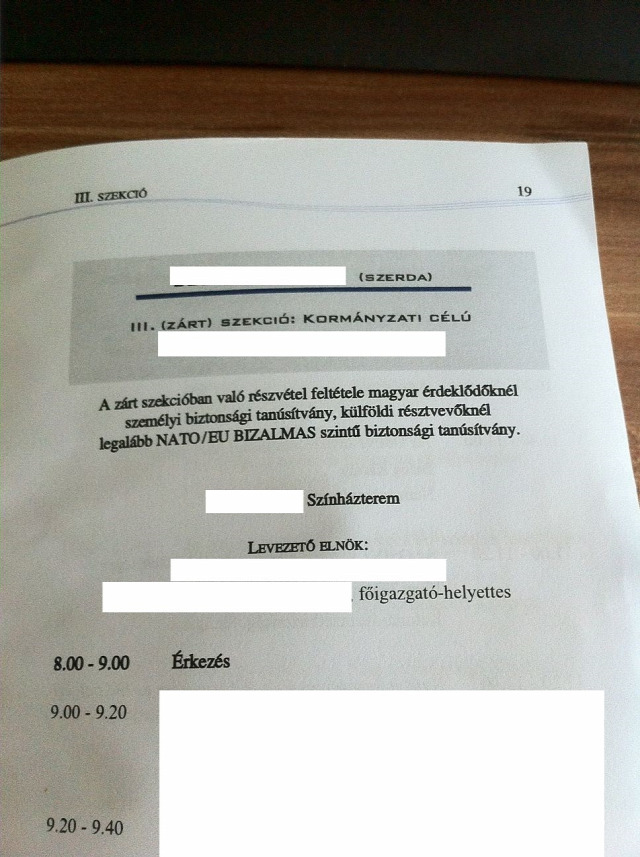

A most következő történet mutat hasonlóságokat az esküvőre való belógással, mégis többször meggondoltam, hogy megírjam-e. Nem, én nem esküvőre mentem be ingyen majszolni a krémest, hanem egy minisztériumba, ahol a vendégek jórésze a polgári- vagy katonai nemzetbiztonság alkalmazottja volt, konyhanyelven kém, hírszerző, titkosszolga. Ja és volt krémes is ebéd után, de az most annyira nem releváns. Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit

Mindegy, hogy melyik országban, melyik minisztériumban történt, ahogy az is mindegy, hogy mikor. Alighanem nem okozok meglepetést azzal, hogy elsők közt értesülök az olyan szakmai rendezvényekről, amik esetleg az érdeklődési területembe vághatnak. Figyelmes lettem egy rejtélyes rendezvényre, amiről alig volt információ egy általános meghívón kívül, amit  A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

A hacacáré nagyobb, volt, mint hittem, konkrétan a minisztériumi épület bejárata előtti utcát lezárták a rendőrök az autós forgalom elől. Mentem, szépen beálltam a sorba, majd amikor sorra kerültem a bejáratnál, a beléptetést végző alkalmazott kérte, hogy minden fém tárgyat tegyek ki egy tálcára, majd menjek keresztül a mágneskapun. Na, ez simán ment, igazából nem volt konkrét forgatókönyvem azzal kapcsolatban, hogy a regisztrációt hogyan fogom megoldani. Miután megállapították, hogy nincs nálam dobócsillag, uzi, kézigránát, meg úgy semmi, felhívták a figyelmet rá, hogy fényképezni nem illik és jött a regisztráció. Mire gyorsan improvizáltam egy közepesen erős majdbehuggyozok-magánszámot és megkérdeztem fogcsikorgatva a regisztrációs pultnál, hogy ez ráér-e később és hogy merre találom a mosdót. Mire mondták, hogy melyik emeleten merre kell kanyarodni, én pedig már vettem is arra az irányt, azaz nem vettem át sem a badge-t, sem pedig a konferencia köszöntő csomagját, mivel a vendéglistából kiderült volna, hogy nem delegált semmilyen szervezet. Miközben sietősen bementem a mosdóba megfigyeltem, hogy a résztvevőkön milyen színű a konferenciakitűző szalagja és maga a badge. Ős bölcsesség: mindegy, hogy mennyire védett egy épület, a retyóban sosincs kamera.

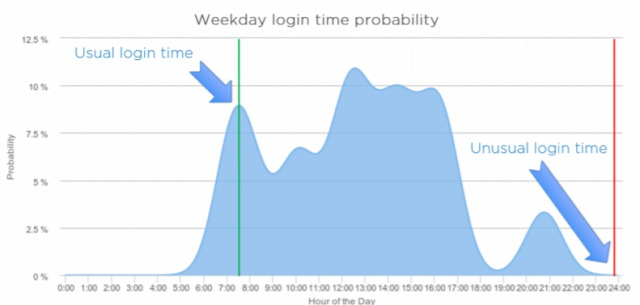

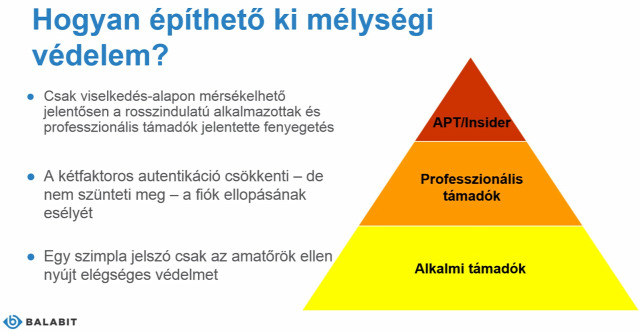

Igazán kényes helyeken az erős jelszavak és a szigorú jelszópolitika már nem elegendő. Mi több, a

Igazán kényes helyeken az erős jelszavak és a szigorú jelszópolitika már nem elegendő. Mi több, a