Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.

Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.

Ha mással kapcsolatban nem is nagyon került szóba a személyes adatokra olyan érzékeny Svájc a Snowden-bohózat óta, többen olvashattak arról, hogy a PRISM-parát meglovagoló viccesebbnél viccesebb cégek közül a világ egyik legbiztonságosabb email szolgáltatását ígérő Protonmail többek közt azzal az eszelős hülyeséggel bizonygatja a Svájcban tárolt információk sérthetetlenségét, hogy a szervertermük gyakorlatilag be van vájva egy hegy gyomrába, ami egyébként akár még igaz is lehet, de egy levelezőrendszer nem ettől lesz biztonságos. A Protonmail egyébként ugyanaz a vicces szolgáltató, amelyik ugyanakkor teljesen védtelen volt egy tankönyvi bonyolultságú ún. cross-site scripting támadás ellen, azaz sokáig szinte tetszőleges szkriptet, így rosszindulatú kódot is be lehetett illeszteni a levelek törzsébe, amik szépen le is futottak amikor a Protonmail-felhasználó megnyitotta a levelet.

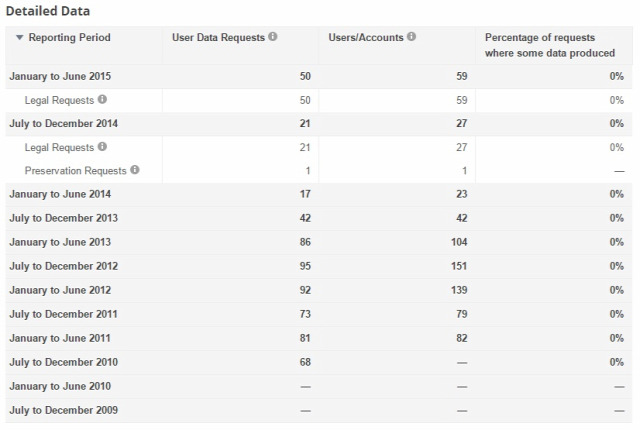

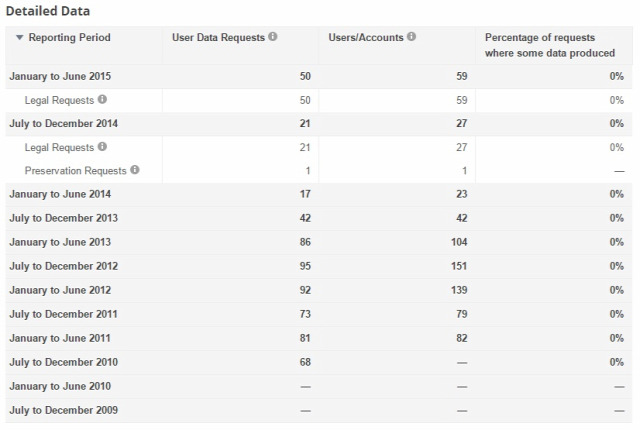

Mindez semmi ahhoz képest, hogy az ugyancsak ultrabiztonságosnak tartott Google-től a hatóságok az esetek felében-kéthamadában megkapták azokat a felhasználói adatokat, sejthetően svájci felhasználókról, amiket különböző hatóságok kértek, ami azért minimum elgondolkoztató arány. Swiss Federal Data Protection Ordinance ide, Swiss Federal Data Protection Act oda, az USA-tól és az EU-tól való viszonylagos függetlenség ide vagy oda, ha a svájci hatóságok valamit kikérnek, nagyon sokszor meg is kapják, azt pedig egy pillanatig se felejtsük el, hogy mindehhez az érintett felhasználónak nem kell rablógyilkosnak, terroristának vagy tonnás mennyiségekben seftelő drogdílernek lennie. Mivel egy kellően jól összerakott jogi indoklást követően az alapos gyanú is elég lehet ahhoz, hogy a Google már küldje is az adatokat, díszdobozban. Ugyan a transparency report nem tér ki rá, de eléggé világos, hogy döntően Gmail-fiókokról és adott Google-felhasználókhoz kapcsolódó, azonosításra alkalmas információkról lehet szó, ráadásul a kaliforninai bíróságon, amelyik szerintem illetékes lehet, általában meg sem próbálja a Google megfúrni az adatigényléseket, de nem is köteles a Google vizsgálni azoknak az indokoltságát.

Mindeközben Magyarországon... Ha megnézzzük, hogy mi a helyzet a magyar felhasználókat érintő, magyar hatóságok által kezdeményezett adatigénylésekkel kapcsolatban hízhat a májunk, mert az látszik, hogy az egyébként kis számú adatigénylésből egészen pontosan nulla százaléknak tett eleget a Google.

Innentől már csak lehet tippelgetni, hogy miért. Valószerűtlennek tartom, hogy a magyar nyomozó hatóságok annyira tompák lennének, hogy ne tudják, hogy hogyan állítsanak össze olyan adatigénylést, amire majd érdemben kapnak is választ, ezen kívül vannak azért kemény kötésű és tájékozott telco jogászok Magyarországon is bőven. Az egyik optimista feltételezett ok az lehet, hogy magát a nyomozást kellően bravúrosan végzik ahhoz, hogy ne kelljen a Google-hez rohangálni felhasználói adatokért, az átlagosan hülye bűnöző – vagy annak vélt bűnöző felhasználó – úgyis millió meg egy ponton elcsúszik máshol, ha valamit el akar titkolni, ami viszont tény. Azaz nem is kellenek olyan adatok a bizonyítási eljárásban, amit csak a Google-től közvetlenül lehetne beszerezni.

A legpesszimistább, már-már a jó hírnév megsértését karcolászó feltételezés pedig az, hogy valóban előfordul Magyarországon is, ami elterjedt szerte a világon, csak államonként eltérő mértékben: azaz hogy a szükséges adatokat a nyomozók nem törvényes úton szerzik be, majd ha megvan, az eljárás későbbi szakaszában, közben találják ki, hogy a gyanusítottal kapcsolatban honnan tudják azt, amit tudnak. Arról már volt szó, hogy a magyar felhasználókat kiszolgáló Google-adatközpontokhoz hozzáférni nem olyan eszelősen bravúros dolog, mint ahogy arról is vannak legendák, hogy milyen mértékű rálátásuk van a hatóságoknak a magyar hálózatokra a netszolgáltatókon keresztül, amiken még ha titkosítva is szaladgál az adat, függetlenül a titkosítás erősségétől, a gyakorlatban sokszor kijátszató.

És azt az ortó nagy blamát még nem is emlegettem, amikor kiderült, hogy a legnagyobb levelezőrendszerek, azaz az AOL, Google, Yahoo adatközpontjai közt az USA-ban teljesen titkosítatlan volt a forgalom, persze nem azért, hogy könnyebb dolga legyen az NSA-nek, hanem azért, mert a titkosítás és visszafejtés nagyon komoly számításigénnyel jár, ilyen módon drágább is, ha olyan gigantikus mértékű adatforgalomról van szó, mint amilyet ezek a rendszerek lebonyolítanak. Ne legyenek illúzióink: egyáltalán nem biztos, hogy Európán belül dedikált vonalakon a Google titkosítva tolja az adatforgalmat Magyarországra a maga "kis" 60 gigabit/másodperces peeringjén keresztül, az már egy teljesen más kérdés, hogy a budapesti vagy annak közelében lévő adatközpontok és a felhasználók gépei közt már valóban titkosított a kapcsolat, legyen szó szinte bármelyik Google szolgáltatásról.

Hogy szemléletes példával éljek: teljesen mindegy, hogy hindi nyelven mond nekem valamit az, aki mellettem ül és nem szeretné, ha rajtam kívül más is megértse abban az esetben, ha magába az épületbe az üzenet egy egyszerű képeslapon érkezett, amit majd hindi nyelven suttognak el, hiszen így csak az nem látja az üzenetet még titkosítatlan formában a képeslapon a postázástól kezdve a recepcióson keresztül a titkárnőkig mindenki, aki nem is akarja.

Ez a titkosítás nem keverendő azzal a viszonylag friss, ámde annál ködösebb Google bejelentéssel, ami szerint lakattal jelzi a Gmail a webes felületen, hogy az, aki a levelet küldte, titkosítva küldte-e, de azt a bejelentés egyáltalán nem teszi konkréttá, hogy ez mit is jelentene. Ha valaki levelet küld például egy Gmail-es címre, nem a Gmail rendszeréből, olyan módon, hogy a további kézbesítésre szánt levelet az első szerver titkosítva kapja meg, egyáltalán nem biztos, hogy a levél út közben nem halad át olyan csomóponton, amelyik viszont már titkosítatlanul passzolja tovább azt. Az pedig nem világos, hogy a Google a fejléc alapján az összes hosztnévhez tartozó sort megnézi-e, hogy azok egymás közt „hindi nyelven” beszéltek-e vagy éppenséggel csak küldő gépe azzal a szerverrel, amelyiknek a levelet elsőként megkapta további kézbesítésre. Ami biztos, hogy a bejelentést követően nem kevesen joggal írhattak róla, hogy mekkora parasztvakítás ez már megint.

Az adatigénylésektől indultam, megint a titkosításnál kötöttem ki. A lényeg viszont, hogy az információk továbbításának sérthetetlensége sosem egy vagy kevés számú mechanizmusra támaszkodik: ha azt szeretnénk, hogy ne nagyon legyen látható, hogy merre kóválygunk a neten, kinek milyen rendszeren keresztül küldünk üzenetet, használjunk VPN-t, ha pedig még biztosabbra akarunk menni, használjunk PGP-t, ami tényleg egyik végponttól, azaz felhasználótól a másikig titkosít és így tovább.

Nem tudom, hogy ki emlékszik még arra a 2012. őszén napvilágot látott sebezhetőségre, amikor valaki szimplán a felhasználó email-címének ismeretében felül tudta írni az áldozat jelszavát és az új jelszóval be tudott lépni.

Nem tudom, hogy ki emlékszik még arra a 2012. őszén napvilágot látott sebezhetőségre, amikor valaki szimplán a felhasználó email-címének ismeretében felül tudta írni az áldozat jelszavát és az új jelszóval be tudott lépni.

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Legalábbis, ha működik az a nagyon egyszerű módszer, ami

Legalábbis, ha működik az a nagyon egyszerű módszer, ami  Igencsak tanulságos mini prankkel haknizott a Balabit IT Security a minap: Stockholmban és San Franciscoban szólítottak meg mobilozókat azzal, hogy kipróbálnának-e egy hordozható akkut, amit csak csatlakoztatni kell a mobilhoz és az akkut képes 5 perc alatt feltölteni. Vegyük észre, hogy eleve már csak azokat érdekelhette a dolog, akik nem voltak képben azzal kapcsolatban, hogy nem lehet feltölteni egy okosmobil akkuját 5 perc alatt, pláne olyan univerzális töltő nagyon valószínűtlen, ami erre képes lenne megbízható módon, hiszen eleve különböző mobilok akkumlátorai közt eléggé emberes eltérések vannak.

Igencsak tanulságos mini prankkel haknizott a Balabit IT Security a minap: Stockholmban és San Franciscoban szólítottak meg mobilozókat azzal, hogy kipróbálnának-e egy hordozható akkut, amit csak csatlakoztatni kell a mobilhoz és az akkut képes 5 perc alatt feltölteni. Vegyük észre, hogy eleve már csak azokat érdekelhette a dolog, akik nem voltak képben azzal kapcsolatban, hogy nem lehet feltölteni egy okosmobil akkuját 5 perc alatt, pláne olyan univerzális töltő nagyon valószínűtlen, ami erre képes lenne megbízható módon, hiszen eleve különböző mobilok akkumlátorai közt eléggé emberes eltérések vannak. Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.

Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.

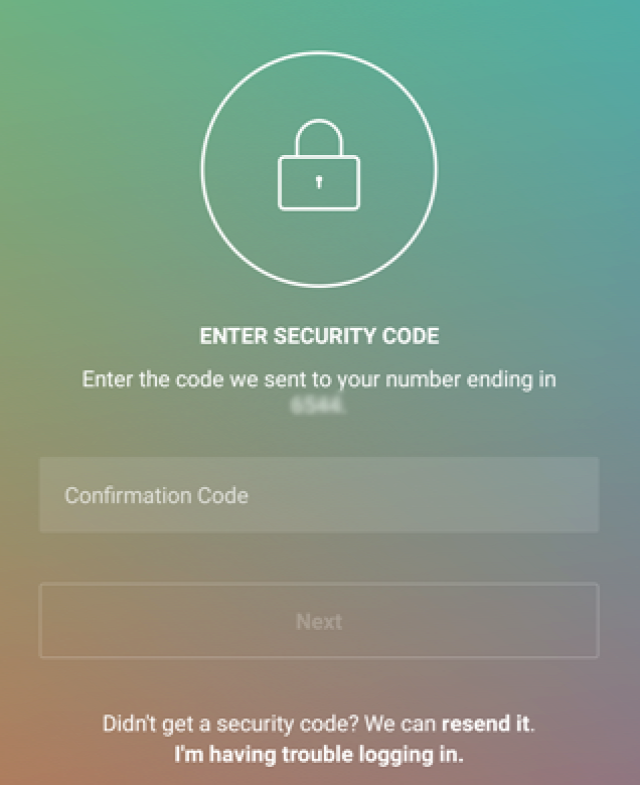

Igazából nem világos, hogy miért csak most, de a

Igazából nem világos, hogy miért csak most, de a