Viszonylag gyakran szokták mondani, hogy a tömegtájékoztatás feladata a minél pontosabb, gyorsabb és hiteles tájékoztatás, azaz egy-egy hír közzétételének esetleges következményei miatt már nem vonható felelősségre a hír előállítója. Személyes véleményem, hogy ez még akkor sem állná meg a helyét bizonyos esetekben, ha egy hírt teljesen objektíven közölnének.

Viszonylag gyakran szokták mondani, hogy a tömegtájékoztatás feladata a minél pontosabb, gyorsabb és hiteles tájékoztatás, azaz egy-egy hír közzétételének esetleges következményei miatt már nem vonható felelősségre a hír előállítója. Személyes véleményem, hogy ez még akkor sem állná meg a helyét bizonyos esetekben, ha egy hírt teljesen objektíven közölnének.

1992. áprilisában Los Angelesben négy rendőr igazoltatott gyorshajtás miatt egy fekete sofőrt, aki ellenszegülni próbált a közúti ellenőrzés során, mire a négy – nem mellékesen fehér illetve hispán – rendőr alaposan helybenhagyta, amiről videófelvétel készült, majd megjelent a helyi televízióban. Ezt követően nem sokkal elszabadult a városban a pokol: szinte példátlan lázadás tört ki a városban, a keletkezett kárt egymilliárd dollárra becsülik, több, mint ötven fő életét vesztette, a rend helyreállításához többek közt a nemzeti gárdát kellett segítségül hívni. Ami külön érdekesség, hogy a példásan liberális amerikai sajtó történetében szinte példátlan módon bírósági végzés született azzal kapcsolatban, hogy a felvételt tilos a továbbiakban bárhol is közzétenni, persze már késő volt.

A sok-sok tanulság közül amit mindenképp kiemelnék, hogy a tömegtájékoztatásnak egészében igenis van felelőssége, másrészt akár egy-egy hír esetén is mérlegelni kell, hogy annak közzététele nem sért-e olyan mértékben közérdeket vagy társadalmi érdeket, hogy az már masszívan szembe megy azzal a társadalmi érdekkel, amit a sajtó hivatott szolgálni.

Bizonyos területeken a teljes sajtóhoz viszonyítva szokatlanul gyakran találkozni olyan információval, aminek az idő előtt történő közzététele súlyos érdeksérelemmel járna. Ez az oka annak, hogy ha a tesztelők, külső etikus hekkerek például a pénzintézeti adatbázisok de facto standardjának tekintett Oracle motorban találnak valamilyen sebezhetőséget egy adott bank esetén, akkor ennek a részleteit csak azt követően teszik közzé, miután az érintett bankot tájékoztatták és a hibát kijavították. A kutatók véleménye megoszlik azzal kapcsolatban, hogy melyik a legjobb reporting gyakorlat, az ún. partial disclosure, azaz amikor csak érzékeltetik egy-egy érintettel, hogy a rendszerében hiba van vagy esetleg a full disclosure, amikor a hibát teljes egészében, minden részletével együtt közzéteszik, így kényszerítve például az érintett pénzintézetet, hogy a hibát azonnal javítsa. Az utóbbi nyilván az a kockázatot hordozza magában, hogy a hibát kihasználhatja egy támadó még az előtt, mielőtt a szóban forgó hibát javítani tudnák.

Nemrég vettem részt egy kicsi, ámde kiváló szakmai rendezvényen, ahol az ország egyik legelismertebb etikus hekkere beszélt a Sony Entertainment elleni támadásról. A Sony elleni támadást a fősodrú média, ahogyan ez lenni szokott, úgy mutatta be, mintha egy igencsak kifinomult, nagy szakértelmet igénylő, nehezen kivédhető támadásról lett volna szó. A látványos breach-ekről olvasva rendszerint az olvasókban az a benyomás alakul ki, hogy itt aztán tényleg egy komoly technikai bravúrt hajtottak végre valamiféle guru csúcshekkerek.

És ez baj. Komoly baj.

Kisebb részben azért, az olvasókban torz benyomást alakítanak ki az információbiztonsággal foglalkozó közösséggel kapcsolatban, ha a prosztó módon, amatőr módszereket használó támadókat úgy kezeli a mainstream sajtó, mintha tényleg hekker guruk lennének. Egyrészt ez sérti azok önérzetét, aki tényleg értenek hozzá, másrészt a tömegekben össze fog kapcsolódni az információbiztonsággal kapcsolatos tevékenység a számítógépes bűnözéssel. Egyszerűbben fogalmazva: simán elképzelhető, hogy egy laza, de személyes ismerősömnek hozzáférnek valamilyen netes fiókjához, aztán azt fogja gondolni, hogy biztosan én voltam úgy szórakozásból, csak azért mert úgy gondolja, hogy én képes lehetek rá.

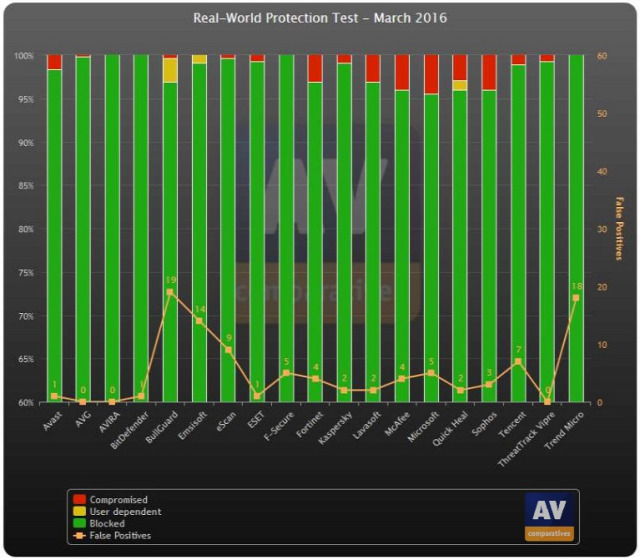

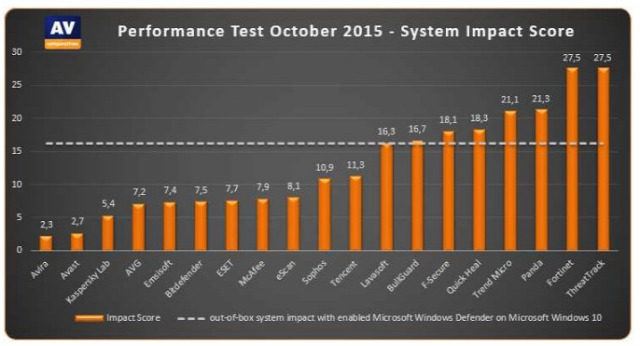

Mi a másik súlyos következménye annak, ha a hírekben megjelenő támadásokkal és támadókkal kapcsolatban téves kép él az emberek fejében? Ahogy a meetup előadója nagyon frappánsan megfogalmazta, egyfajta nihilisata hozzáállás felé sodorja a felhasználókat. Azaz aszerint a séma szerint fognak gondolkozni, hogy fölösleges odafigyelni az információbiztonságra, hiszen "úgyis van valaki", aki fel tudja törni a hozzáféréseit, ha nagyon akarja. Ennek a nihilista hozzáállásnak lehet következménye vagy ha úgy tetszik tünete, hogy manapság a gépek közel felén semmilyen antivírus szoftver nincs telepítve. De alighanem a jelenség része az is, hogy a végfelhasználók nem titkosítják az adataikat, holott ez mindössze néhány kattintás lenne már a Windows XP elterjedése óta, illetve már közhely emlegetni, hogy gyenge jelszavakat használnak, ráadásul több helyen azonosat. Korábban már részletesen taglaltam, hogy miért nem mondhatja senki azt a mai világban, hogy "az én adataimra senki sem kíváncsi".

Visszatérve az előadásra, a Sony elleni támadást valószínűleg nem az Észak-koreai kormány követte el, de ha már hírbe hozták őket, nyilván nem mondták azt, hogy nem ők voltak. Gondoljunk csak bele, ha történne egy olyan kísérleti atomrobbantás, amire felfigyel a fél világ, de csak hírbe hoznák Észak-Koreával, az fix, hogy nem tiltakozna kézzel-lábbal a diktatúra jóllakott napközis hülyegyereke Kim Jong Un személyében azzal, hogy nem ő voltak.

A Sony elleni támadás kivizsgálása során kiderült, hogy a cég éveken keresztül tömegesen kapott teljesen közönséges adathalász leveleket, így csak idő kérdése volt, hogy minél több alkalmazott hozzáférését tudják elhappolni. Ezen kívül természetesen a kutatók visszafejtették azoknak a kémprogramoknak a kódját, amiknek szerepet tulajdonítottak az adatlopásban, abból pedig kiderült, hogy ha nem is egy kontármunkáról van szó, több jel is arra utal, hogy a támadók igencsak béna módon hagytak nyomokat maguk után.

Nem merülnék technikai részletekbe, de lényeg, hogy a klasszikus vírusokat, rootkiteket, spyware-eket, a professzionális támadók úgy írják meg, hogy azok visszafejtése után ne lehessen következtetni a kilétükre illetve arra sem, hogy a rosszindulatú program milyen korábbi kártékony kód továbbfejlesztése lehet. Erre példa az első valódi informatikai fegyvernek tekintett, urándúsító üzembe bejuttatott Stuxnet és az abból származtatott, később azonosított csúcskártevők, amiknél nemcsak arra nem lehet következtetni, hogy melyik állam állhatott a létrehozásának hátterében, de sokszor még olyan részleteket is elhelyeznek ezekben a malware-ekben, amik megpróbálják félrevezetni a kutatókat!

Nem merülnék technikai részletekbe, de lényeg, hogy a klasszikus vírusokat, rootkiteket, spyware-eket, a professzionális támadók úgy írják meg, hogy azok visszafejtése után ne lehessen következtetni a kilétükre illetve arra sem, hogy a rosszindulatú program milyen korábbi kártékony kód továbbfejlesztése lehet. Erre példa az első valódi informatikai fegyvernek tekintett, urándúsító üzembe bejuttatott Stuxnet és az abból származtatott, később azonosított csúcskártevők, amiknél nemcsak arra nem lehet következtetni, hogy melyik állam állhatott a létrehozásának hátterében, de sokszor még olyan részleteket is elhelyeznek ezekben a malware-ekben, amik megpróbálják félrevezetni a kutatókat!

Ehhez képest a bénább kártevők írói egy halom olyan jellegzetességet hagynak a kártevőjükben a programozásuk során, ami később könnyebben azonosíthatóvá teszi őket.

Az is szóba kerül, hogy az olyan rémes buzzwordök, mint a "nulladik napi sebezhetőség", vagy "szofisztikált támadás" eleve gyanakvásra adnak okot a figyelmes olvasókban.

Hatalmas hiba lenne figyelmen kívül hagyni, hogy a média mellett az IT biztonság is egyre meghatározóbb biznisz, így az bizonyos informatikai biztonsági megoldásokat kínáló cégek jórésze ki is fogja a szelet a vitorlából és a kommunikációjukat szándékosan úgy alakítják, hogy azzal maximalizálják a bevételüket azon keresztül, hogy eladnak olyan terméket is az ügyfeleiknek, amikre valójában nem is lenne szükségük vagy éppenséggel nem olyan módon. Nem is tudom már, hogy hol olvastam, de hatalmas igazság, hogy nem a biztonságot szavatoló technológiai megoldást kell eladni, hanem a biztonság érzetét. Ami nyilván sokkal könnyebb, ha bizonyos szintű félelemérzetet keltenek az ügyfelekben.

Ebben pedig a fősodrú média nagyon gyakran akaratlanul és tudattalanul partner, mi több, a jelenségnek már réges-régen neve is van: FUD, azaz fear, uncertainty, doubt.

A FUD mögött gyakran könnyen felfedhető az üzleti érdek, ha magyar példát kell hoznom, alighanem nagyon sokan emlékeznek rá, amikor a szolgáltatók a mobiltelefonálás hőskorában azt állították, hogy a mobil függetlenítése olyan bűncselekmény, amiért börtön jár, holott, nem több, mint egy polgárjogi szerződésszegés a telkószolgáltató és az ügyfél közt, de ilyen miatt még az életbe nem indult per az országban. Az már más műfaj, amikor valaki tömegesen és pénzért halomra függetlenítette a mobilokat. Amikor a szolgáltatók látták, hogy ezzel nem lehet gátolni a folyamatot, később azt hangoztatták, hogy a függetlenítés károsítja a mobilt, ami a régi mobilok esetén szintén nem volt igaz.

De ha FUD-ról van szó, a legkomolyabb, leginkább autentikusnak nevezhető cégek is nyilatkoztak már olyan módon, hogy amögött az üzleti érdekek eléggé világon kivehetőek voltak. Például az Apple nem kevesebbet állított néhány évvel ezelőtt, mint hogy a jailbreakelt mobilok kinyírhatják a mobil adótornyokat, míg hivatalosan egy szó sem esett sokáig a jailbreakeléssel járó valós kockázatokról.

Átverések és visszaélések persze a net előtt is léteznek, – kultúrafüggően ugyan – sokszor addig nem szorultak vissza, amíg valaki a saját bőrén nem tapasztalta meg azt a kárt, amit azzal szenvedett el, hogy átverték olyan esetben, amikor tevőlegesen ő maga tette mindezt lehetővé. Az már látszik, hogy a netes közegben teljesen hasonló a helyzet, a kérdés csak az, hogy szervezeti szinten milyen módszerek lehetnek a leghatékonyabbak arra, hogy mintegy immunizáljuk az alkalmazottakat a tipikus átverésekkel szemben.

Átverések és visszaélések persze a net előtt is léteznek, – kultúrafüggően ugyan – sokszor addig nem szorultak vissza, amíg valaki a saját bőrén nem tapasztalta meg azt a kárt, amit azzal szenvedett el, hogy átverték olyan esetben, amikor tevőlegesen ő maga tette mindezt lehetővé. Az már látszik, hogy a netes közegben teljesen hasonló a helyzet, a kérdés csak az, hogy szervezeti szinten milyen módszerek lehetnek a leghatékonyabbak arra, hogy mintegy immunizáljuk az alkalmazottakat a tipikus átverésekkel szemben.

A social engineering élt, él és élni fog… A rendezvény végén több gondolatindító kérdés is felmerült azzal kapcsolatban, hogy a gyakori, nagy kockázattal járó és emberi gondatlanságból adódó incidenseket hogyan lehetne megelőzni figyelembe véve azt, hogy a céges hálózatokba érkező kártevők több, mint fele email csatolmányként érkezik, amit egyszerűen csak nem kellene megnyitni, nem is beszélve a klasszikus adathalász levelekről, amit egyre inkább személyre szabottan próbálnak eljuttatni egy-egy címzettnek. Ismétcsak úgy tűnik, hogy a technikai fejlődéssel és benne lévő kockázatokkal egyszerűen nem tudott lépést tartani kultúránk, nem tartom kizártnak, hogy ezt lényegesen siettetni nem is lehet. Azaz a technikai evolúciót utolérni sincs esélye a kulturális evolúciónak, ugyan előremutatónak tűnnek azok az ötletek, mint például az, hogy a biztonságtudatosságra egészen a kezdetektől kellene szocializálni mindenkit kisiskolás kortól.

Ha visszaélésekről van szó, világos, hogy mik nem jelentenek megoldást. Például a Magyarországon ezerszer módosított, információs önrendelkezésről szóló törvény a netes közeg vonatkozásában annyit nem ér, mint amennyi a papír, amire valaha is kinyomtatták: még évekkel ezelőtt a jól ismert fikaoldalak a jog betűjére teljesen fittyet hányva hordták fel a felhasználók közösségi webes szolgáltatásból származó fasztortás, bepiálós vagy más módon kínos fotóikat, a törvénynek semmiféle visszatartó ereje nem volt. Viszont eléggé világosan látszik, hogy a náluk néhány évvel fiatalabb és rugalmasabb, most 14-22 éves generáció már jóval elővigyázatosabb azzal kapcsolatban, hogy mit tesz közzé a neten, ha a nagy átlagot nézzük. Azaz a technológiai kockázat és az internet természete maga szankcionálta a felhasználót a saját hülyesége miatt, aminek a hatása néhány év alatt érezhető lett.

Egy munkahelyek ugyanakkor nem tűnik túl életszerű megoldásnak az, hogy a fertőző hivatkozásokra kattintó vagy Google Docs-ban érzékeny adatokat feltalicskázó alkalmazott felkerüljön mondjuk egy hülyetáblára és más szankcionálási formák is vélhetően inkább a szervezeten belüli feszültséget növelnék, mint a biztonságtudatosságot, éves, évtizedes beidegződések nem változtathatóak meg csak úgy.

Az Adecco IT Academyben különösen az tetszett, hogy különböző területről érkezett szakértők, érdeklődők oszthatták meg a tapasztalataikat, aminek hatalmas előnye, hogy ekkor olyan új következtetésekre juthat az érdeklődő, amire egy szűkebb körnek szóló szakmai rendezvényen alighanem kevésbé.

Az Adecco IT Academyben különösen az tetszett, hogy különböző területről érkezett szakértők, érdeklődők oszthatták meg a tapasztalataikat, aminek hatalmas előnye, hogy ekkor olyan új következtetésekre juthat az érdeklődő, amire egy szűkebb körnek szóló szakmai rendezvényen alighanem kevésbé.

Sophos Naked Security

Sophos Naked Security Securelist

Securelist cyber-secret futurist

cyber-secret futurist I'm, the bookworm

I'm, the bookworm Míg az előző posztomban inkább elméleti síkon foglalkoztam azzal, hogy hogyan előzhetőek meg a gép vagy akár a teljes céges hálózat adattartalmát letaroló vírusok okozta károk, ebben a posztban lépésről lépésre leírom, hogy az otthoni felhasználó mit tehet annak érdekében, hogy a legújabb keletű, ún.

Míg az előző posztomban inkább elméleti síkon foglalkoztam azzal, hogy hogyan előzhetőek meg a gép vagy akár a teljes céges hálózat adattartalmát letaroló vírusok okozta károk, ebben a posztban lépésről lépésre leírom, hogy az otthoni felhasználó mit tehet annak érdekében, hogy a legújabb keletű, ún.

Ahogy egy-egy gépen egyre nagyobb mennyiségű és egyre nagyobb értékkel bíró információ koncentrálódik, jól mutatja, hogy bizonyos zsaroló vírusok akár 2000 USD-nak megfelelő váltságdíjat is kérhetnek bitcoinban, nyilván teszik mindezt azért, mert bizony a felhasználók egy jókora részének már megér annyit az, hogy ne vesszen el végérvényesen az összes dokumentumuk, fotójuk, videójuk és egyéb fájljaik, amit valaha is készítettek, ha nincs róla biztonsági másolat.

Ahogy egy-egy gépen egyre nagyobb mennyiségű és egyre nagyobb értékkel bíró információ koncentrálódik, jól mutatja, hogy bizonyos zsaroló vírusok akár 2000 USD-nak megfelelő váltságdíjat is kérhetnek bitcoinban, nyilván teszik mindezt azért, mert bizony a felhasználók egy jókora részének már megér annyit az, hogy ne vesszen el végérvényesen az összes dokumentumuk, fotójuk, videójuk és egyéb fájljaik, amit valaha is készítettek, ha nincs róla biztonsági másolat.

Amit rendkívül hasznosnak találtam a Social Engineering Penetration Testing – Executing Social Engineering Pen Test, Assessments and Defense kötet végén található cheat sheetet, ami kellő részletességgel, ugyanakkor áttekinthetően mutatja a social engineering támadások általános sémáját.

Amit rendkívül hasznosnak találtam a Social Engineering Penetration Testing – Executing Social Engineering Pen Test, Assessments and Defense kötet végén található cheat sheetet, ami kellő részletességgel, ugyanakkor áttekinthetően mutatja a social engineering támadások általános sémáját.

A magyar nyelvű, frissen megjelent könyvek közül átfogó műként a Vállalati információs rendszerek műszaki alapjait találtam a legjobbnak, ugyan annak tartalma már túlmutat a menedzsment tagjai számára szükséges ismereteken.

A magyar nyelvű, frissen megjelent könyvek közül átfogó műként a Vállalati információs rendszerek műszaki alapjait találtam a legjobbnak, ugyan annak tartalma már túlmutat a menedzsment tagjai számára szükséges ismereteken. Igencsak tanulságos mini prankkel haknizott a Balabit IT Security a minap: Stockholmban és San Franciscoban szólítottak meg mobilozókat azzal, hogy kipróbálnának-e egy hordozható akkut, amit csak csatlakoztatni kell a mobilhoz és az akkut képes 5 perc alatt feltölteni. Vegyük észre, hogy eleve már csak azokat érdekelhette a dolog, akik nem voltak képben azzal kapcsolatban, hogy nem lehet feltölteni egy okosmobil akkuját 5 perc alatt, pláne olyan univerzális töltő nagyon valószínűtlen, ami erre képes lenne megbízható módon, hiszen eleve különböző mobilok akkumlátorai közt eléggé emberes eltérések vannak.

Igencsak tanulságos mini prankkel haknizott a Balabit IT Security a minap: Stockholmban és San Franciscoban szólítottak meg mobilozókat azzal, hogy kipróbálnának-e egy hordozható akkut, amit csak csatlakoztatni kell a mobilhoz és az akkut képes 5 perc alatt feltölteni. Vegyük észre, hogy eleve már csak azokat érdekelhette a dolog, akik nem voltak képben azzal kapcsolatban, hogy nem lehet feltölteni egy okosmobil akkuját 5 perc alatt, pláne olyan univerzális töltő nagyon valószínűtlen, ami erre képes lenne megbízható módon, hiszen eleve különböző mobilok akkumlátorai közt eléggé emberes eltérések vannak. Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.

Makacsul tartja magát a hiedelem, ami szerint Svájc azoknak az országoknak az egyike, amelyik a leginkább kényes, ha a felhasználói adatok védelméről van szó, a nemzetközi jogi helyzete miatt. Féligazság, írom is, hogy miért.